Хакеры меняют поведение: на 12% снизилось число DDoS-атак в России

Как развивалась ситуация с начала года

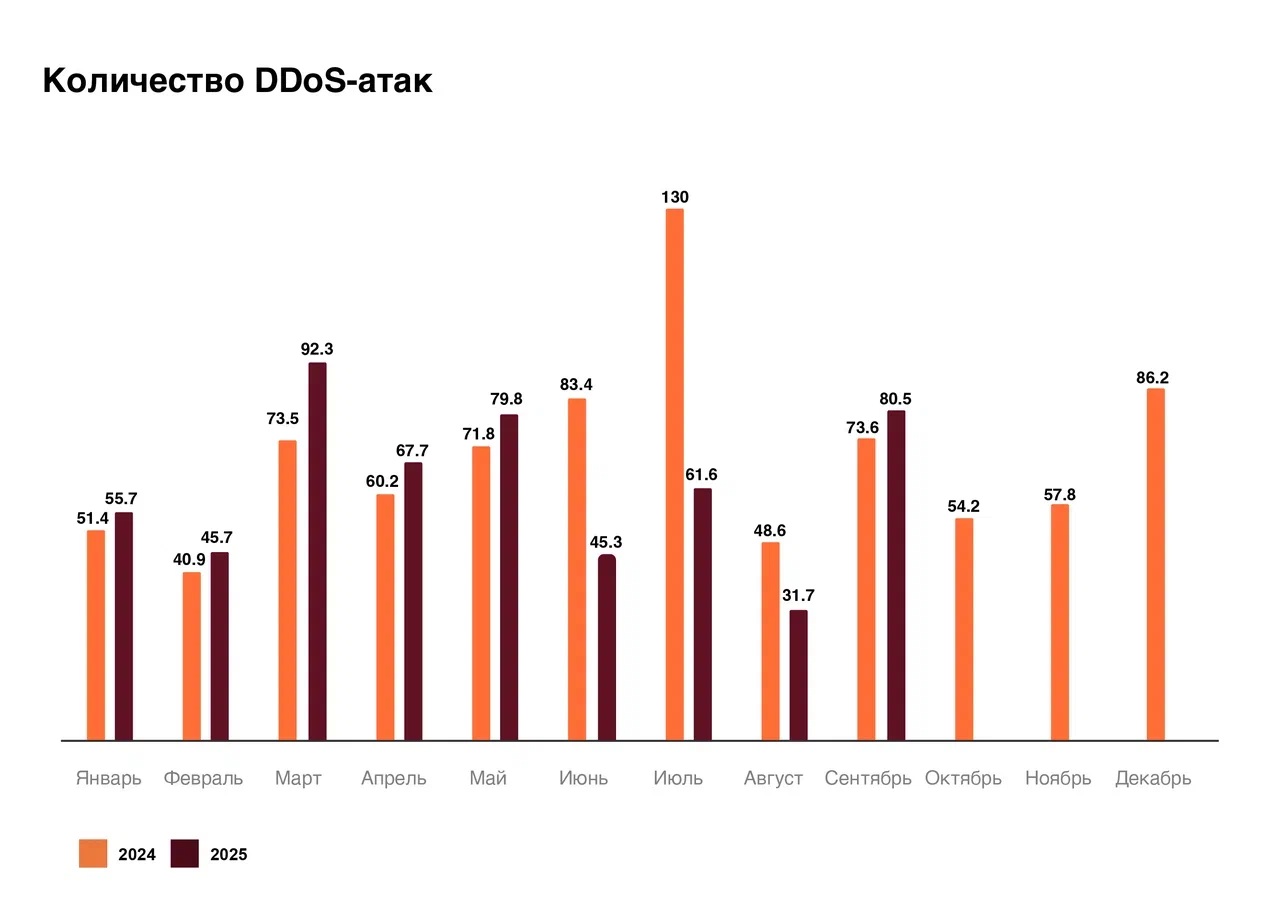

С января по сентябрь 2025 года в России зафиксировано 560 тыс. DDoS-атак (—12% к аналогичному периоду 2024 года). В среднем на одну компанию пришлось 1183 атаки (—32% к предыдущем году), следует из отчёта ГК «Солар» о DDoS-атаках на онлайн-ресурсы российских компаний. Эксперты проанализировали информацию о почти 700 компаниях из различных отраслей, в основе аналитики — данные сервиса Anti-DDoS платформы Solar MSS.

Цель DDoS-атак — нарушение работоспособности инфраструктуры компании, её порталов и веб-ресурсов. Хакеры искусственно создают нелегитимный трафик, чтобы сделать интернет-ресурсы организации недоступными.

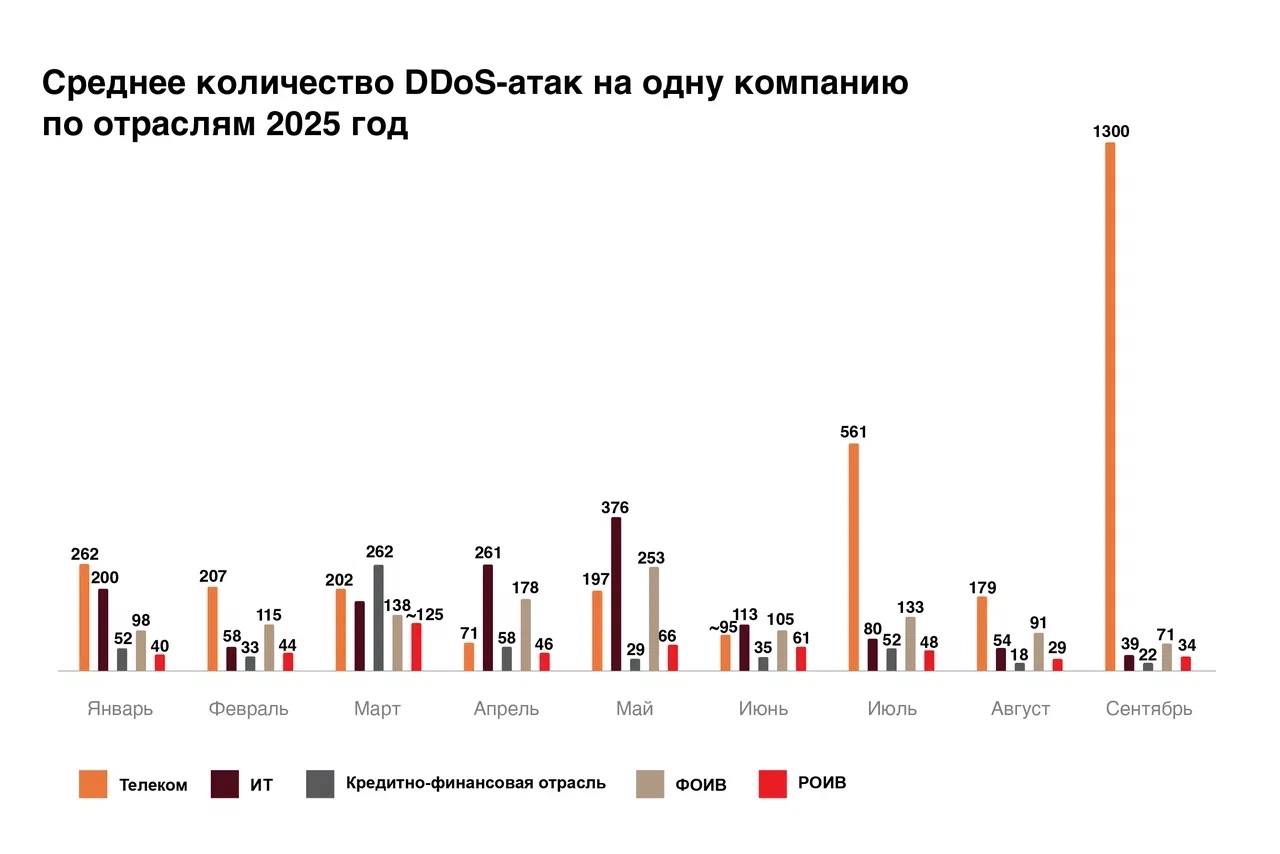

Пик DDoS-атак пришёлся на март — 92,3 тыс. за месяц. При этом большая часть (82%) произошла сразу после завершения переговоров США и Украины в Саудовской Аравии. В тот период нападениям подверглись в основном компании страхового сектора и кредитно-финансовой отрасли. Также волна кибератак зафиксирована в мае (79,8 тыс.), что связано с празднованием в России 80-летия Победы в Великой Отечественной войне. Тогда были атакованы ИТ-компании и телеком-отрасли. Ещё один пик (80,5 тыс.) произошёл в сентябре, когда в России проводился Единый день голосования.

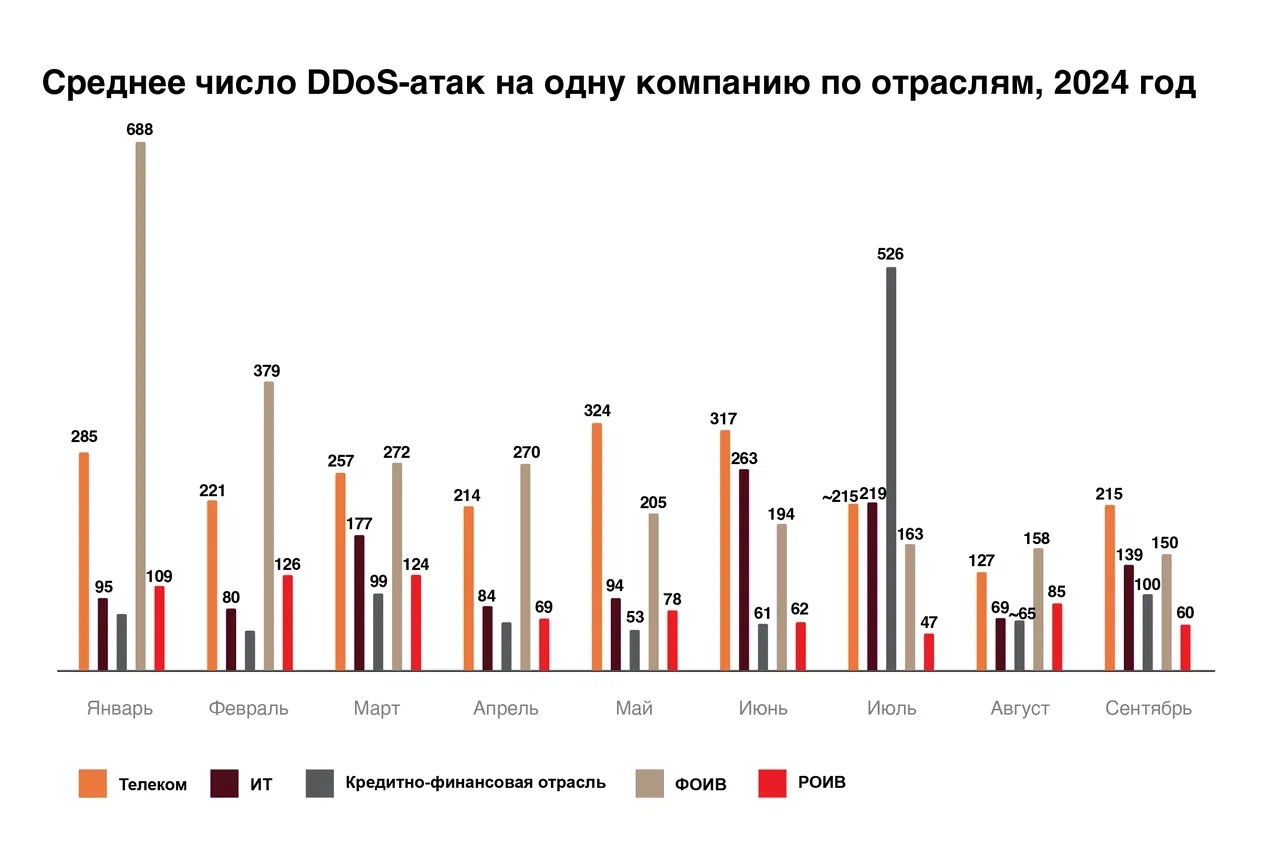

Какие отрасли оказались под ударом

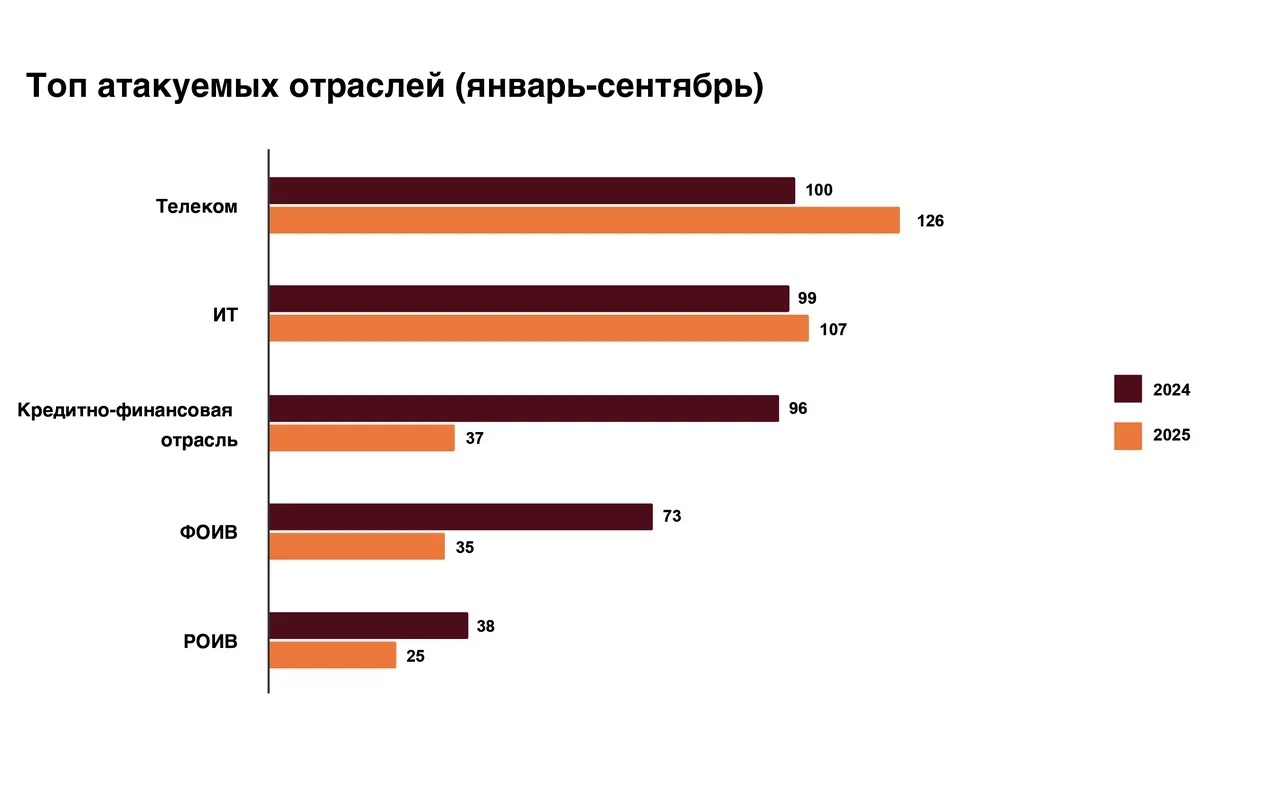

В целом «лидером» по числу нападений хакеров является телеком. Самым мощным атакам подвергаются операторы на новых российских территориях и в Южном федеральном округе. В среднем на одну компанию из телеком-отрасли с начала года было совершено около 340 атак (+34% к январю — сентябрю 2024 года).«Телеком-операторы всегда вызывали интерес у злоумышленников. Для этой отрасли критично важны непрерывность процесса и стабильность соединения, которые хакеры стремятся нарушить», — отмечают эксперты ГК «Солар».

Также в топе отраслей, где фиксируется стабильно высокое количество атак, ИТ. Нередко злоумышленники используют DDoS на аутсорсинговые компании для организации более серьёзного нападения на системы крупных компаний. Всего за девять месяцев 2025 года в ИТ-отрасли было совершено в среднем до 150 DDoS-атак на одну компанию (+11% год к году).

Высок интерес хакеров и к федеральным органам исполнительной власти, а также к региональным. За минувшие девять месяцев их онлайн-ресурсы были атакованы более 25 тыс. раз.

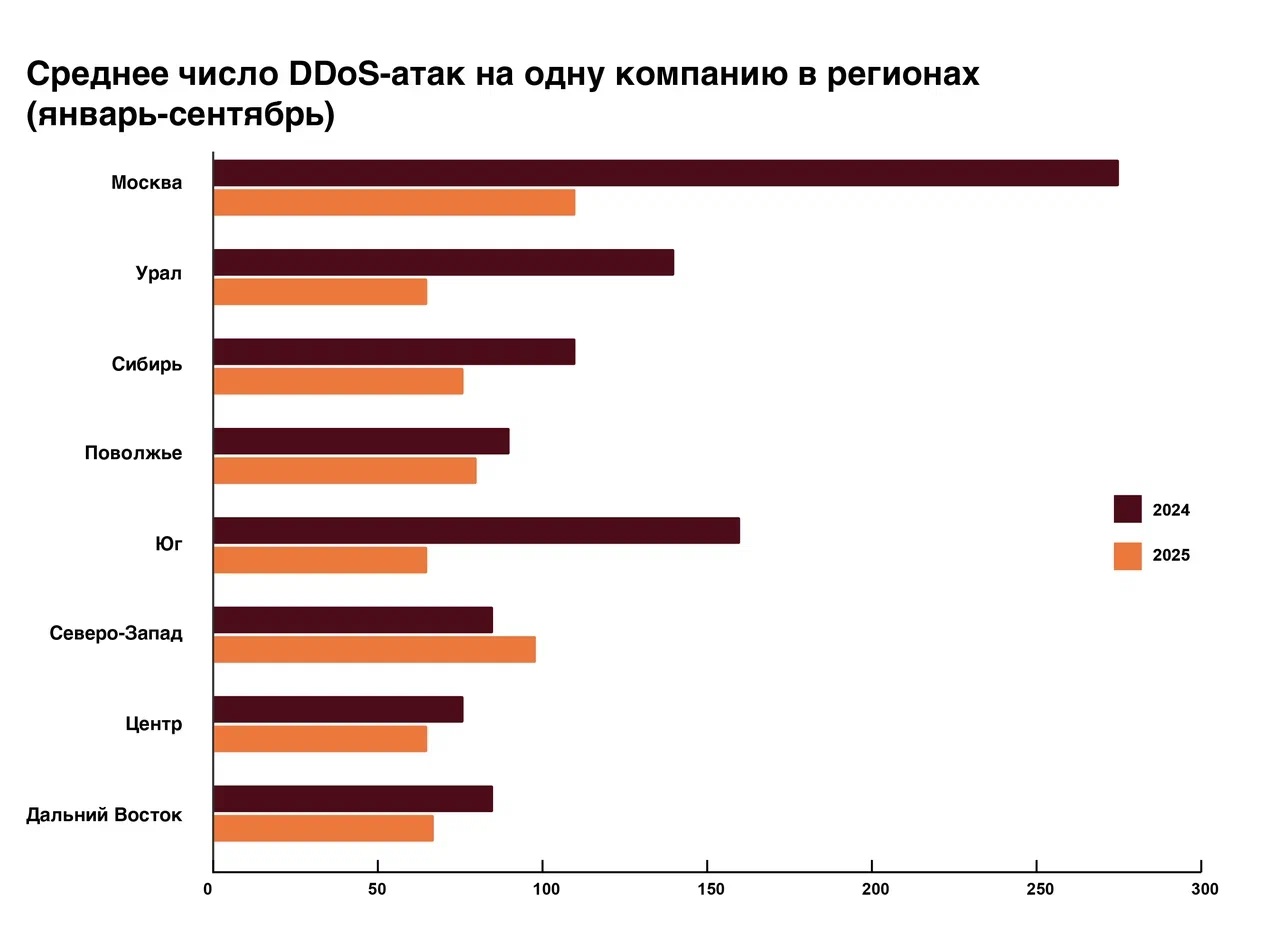

Как складывается ситуация в регионах

Традиционно лидером по общему числу зафиксированных DDoS-атак является Москва, где сконцентрировано наибольшее количество организаций различных секторов экономики. На второе место в топ-8 регионов, которые чаще всего подвергаются атакам хакеров, в этом году вышел Приволжский федеральный округ. Всего в регионе за девять месяцев с начала года было зафиксировано и отражено 44,8 тыс. атак. В прошлом году эту позицию занимал Уральский федеральный округ, в 2025 году он сместился на шестое место. Третье место, как и в прошлом году, занимает Сибирь.

«Вектор атак переместился в Поволжье из-за расположения большого количества промышленных предприятий в регионе, в том числе оборонной отрасли, которая является желанной целью злоумышленников на фоне текущей геополитической обстановки», — полагают в ГК «Солар».

Аналитики фиксируют снижение интенсивности DDoS в разрезе одной компании. Единственным регионом, где среднее число атак на одну организацию выросло, стал Северо-Западный федеральный округ (+10% год к году). Организации из нефтеперерабатывающей отрасли, которые находятся в регионе, в начале 2025 года попали под ковровые атаки на фоне новых пакетов санкций.

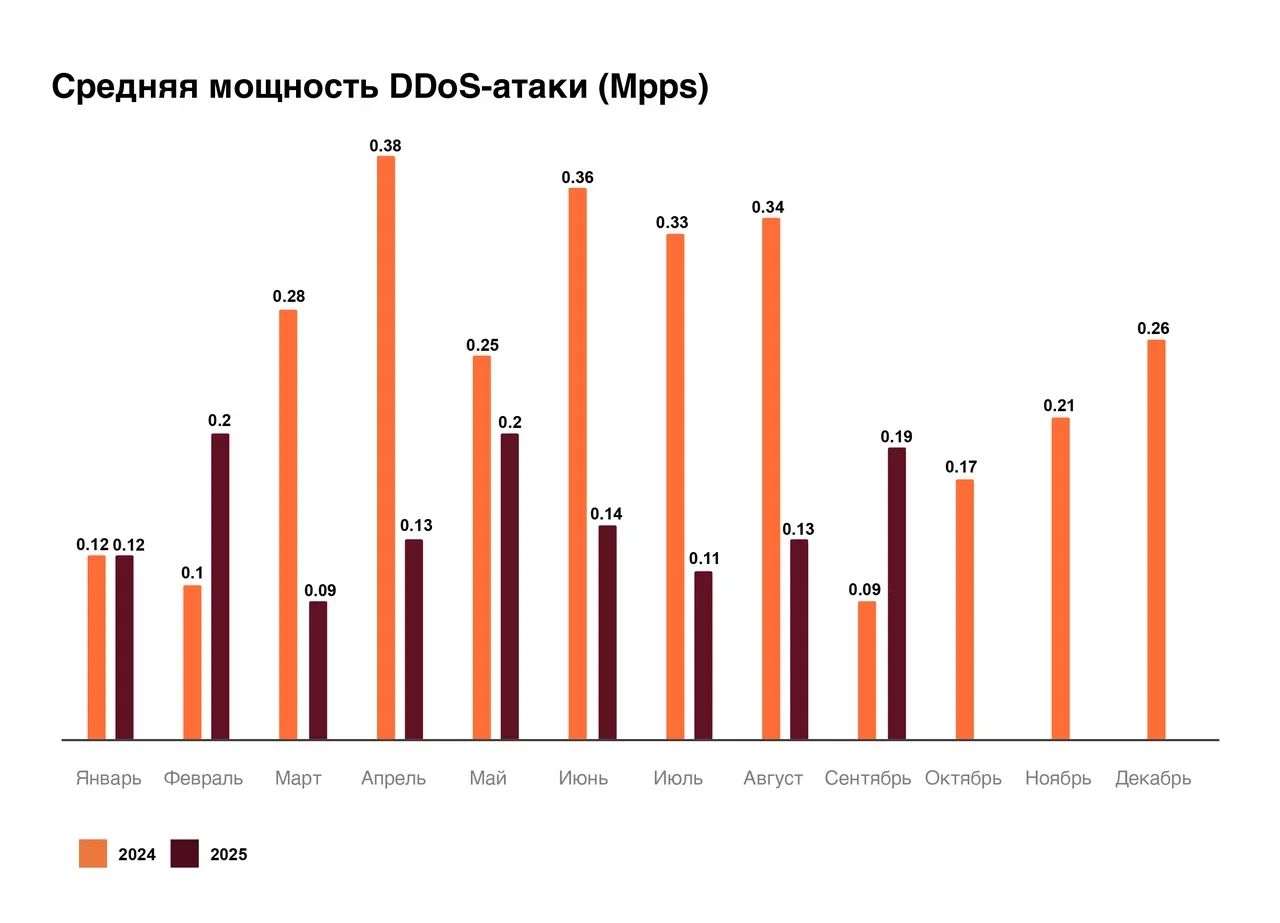

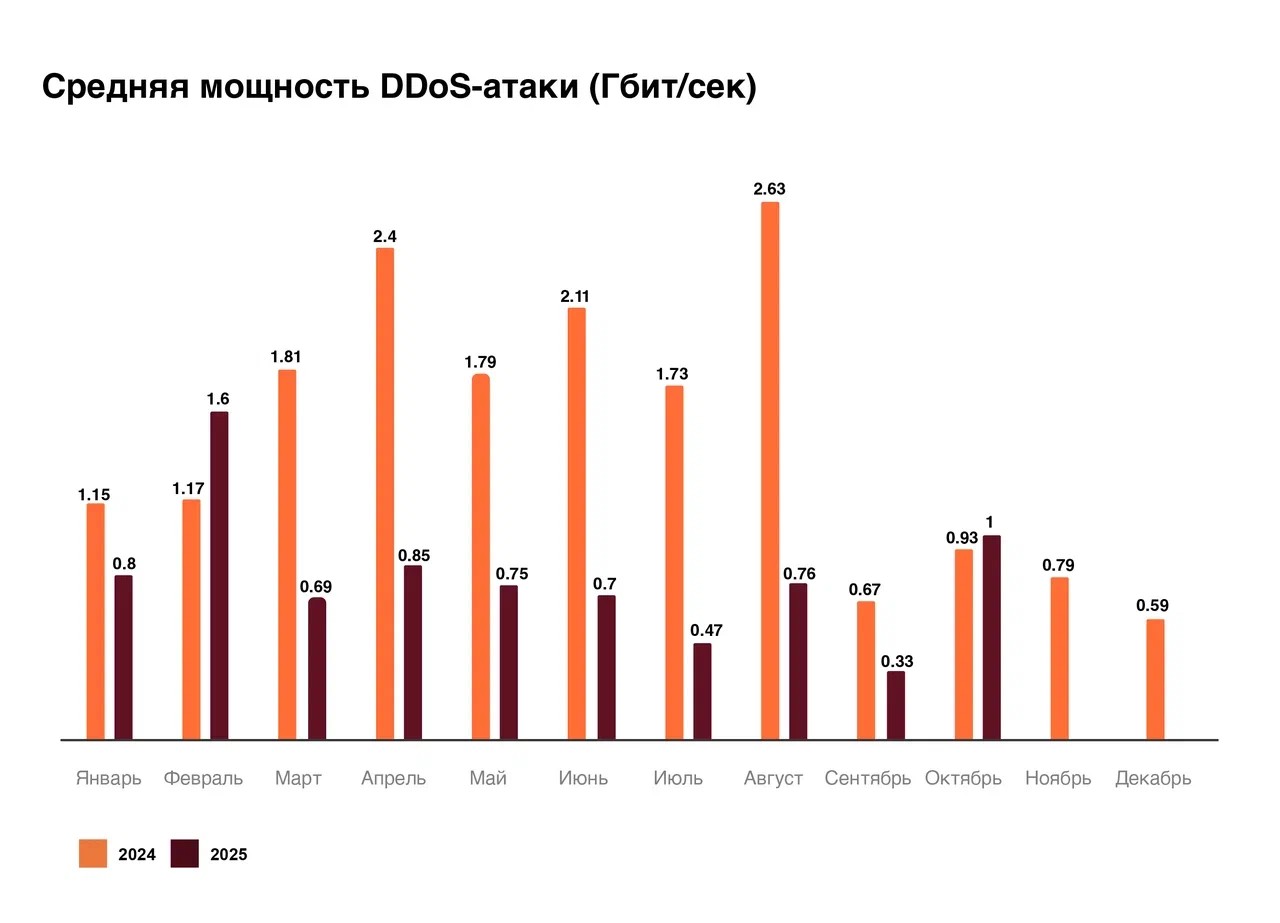

Как изменилась мощность атак

В ГК «Солар» отмечают, что мощность атак на клиентов компании снизилась по сравнению со значениями, которые были в 2024 году. Так, средняя мощность атаки на одну компанию в 2025 году не превышала 1,6 Гбит/с BPS (Bits Per Second — бит в секунду) и 0,38 Mpps (Million packets per second — миллионов пакетов в секунду). Это подтверждает общую картину сокращения DDoS-атак уровня L3-L4 (уровень IP-адреса и уровень портов TCP/UDP). Для сравнения: в прошлом году средняя мощность атаки на компанию составляла 9,8 Гбит/с.

Максимальная мощность атаки за 2025 год в BPS наблюдалась в августе. Она составила 1522 Гбит/с — был атакован один из телеком-операторов на фоне проведения саммита Россия — США на Аляске. В целом картина атак в Mpps повторяет динамику 2024 года, но тогда пик пришёлся на июль — резко увеличилась мощность в ходе атак на одного из телеком-операторов.

Средняя мощность атак в BPS и PPS уже не достигает значений 2024 года, хотя в некоторые месяцы наблюдаются пики. Это также показывает, что злоумышленники переходят на другие векторы и типы атак, в частности на L7 (уровень приложений), используют более сложные атаки APT-группировки (Advanced Persistent Threat — продвинутая постоянная угроза), следует из отчёта ГК «Солар».

Как изменились типы и векторы атак

Поведение хакеров изменилось, констатируют эксперты ГК «Солар». Они уже не тратят ресурсы на прицельные масштабные атаки на жертву, а производят меньшие по объёму ковровые атаки на отдельные организации в конкретных отраслях. Цель таких нападений — вывести инфраструктуру жертв из строя в период важных для страны событий, выявить уязвимости в сетевом оборудовании, например отсутствие обновлений ПО.

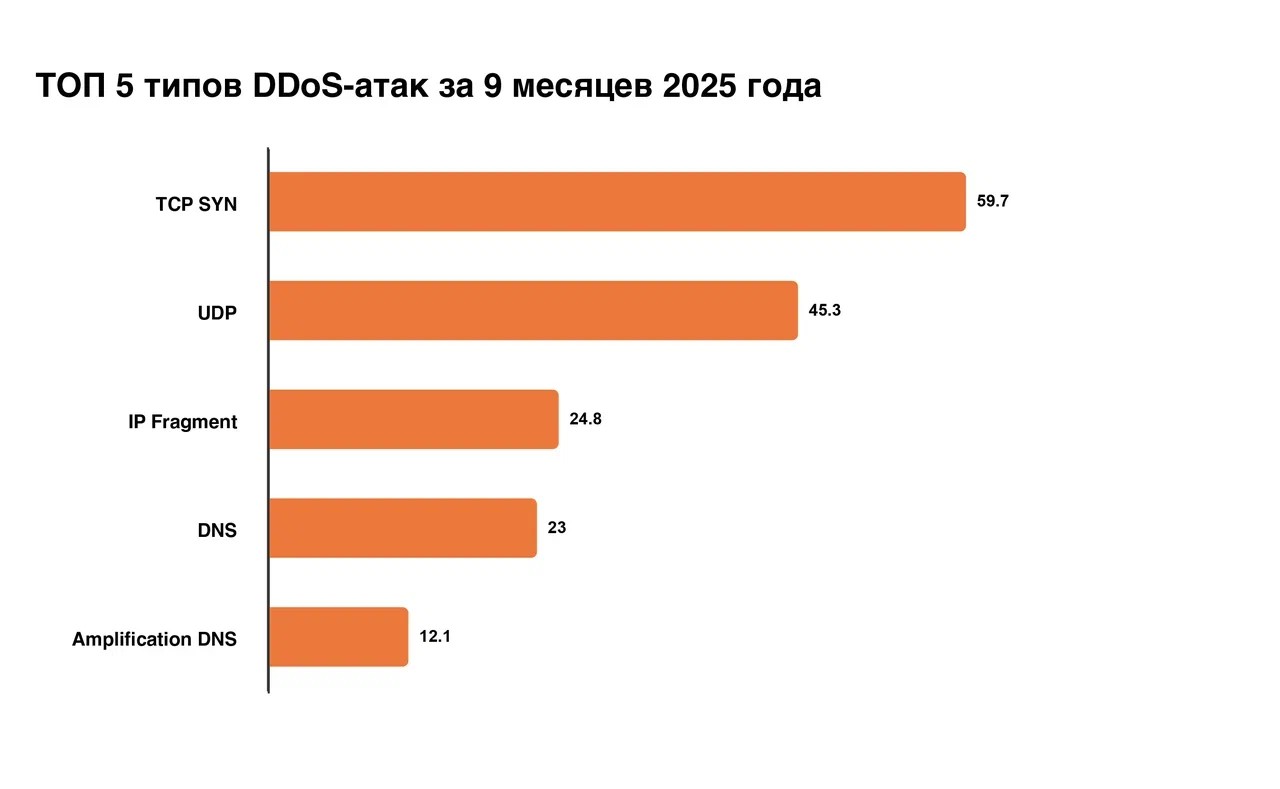

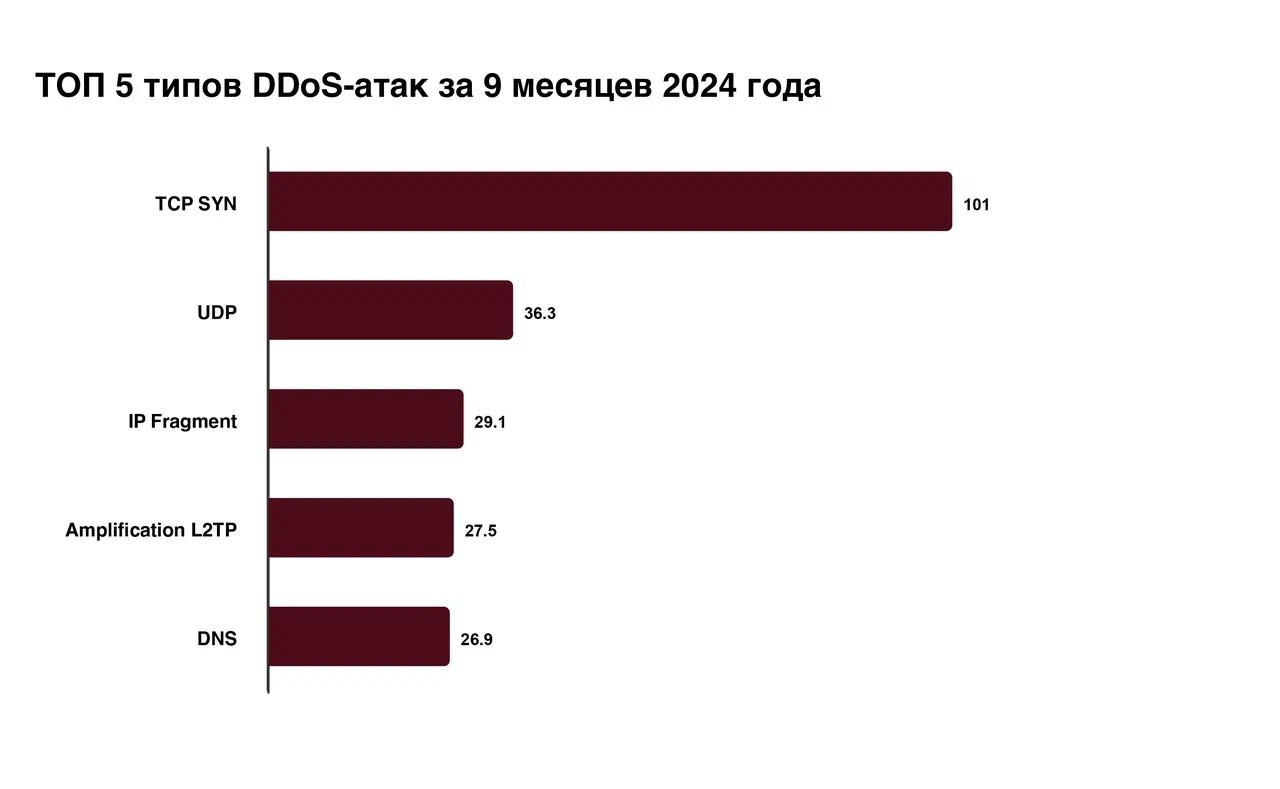

Топ-5 векторов атак злоумышленников в 2025 году

- TCP SYN (Transmission Control Protocol — протокол управления передачей) — это флуд, направленный на создание большого числа неполных соединений. Результат: инфраструктура вынуждена одновременно обрабатывать огромный объем мусорных, вредоносных запросов, у неё сокращается доступная вычислительная и сетевая мощность, поэтому обычные, легитимные соединения начинают обрабатываться медленнее.

В 2025 году до 25% от всех мощных DDoS-ударов реализованы с применением TCP SYN. В основном они выполняются по одному шаблону с применением ботнет-сетей. Это объединение большого числа заражённых устройств, которыми удалённо управляет злоумышленник, чтобы выполнить атаки. При этом эффективность атаки зависит от распределения элементов ботнета. Для защиты от SYN Flood необходима опытная экспертная команда. - UDP Flood (User Datagram Protocol — протокол пользовательских датаграмм). Атаки такого типа создают огромный объём UDP-трафика.

Результат: исчерпание пропускной способности сети и перегрузка целевых серверов. UDP Flood остаётся популярным методом атак, особенно в составе комбинированных (мультивекторных) атак. - IP Fragmentation (Internet Protocol Fragmentation — фрагментация IP-пакетов). Это разновидность DDoS-атаки, которая использует процесс фрагментации IP-пакетов.

Результат: перегрузка сетевого оборудования и нарушение работы сервисов. - Атаки на DNS (Domain Name System — система доменных имён) направлены на перегрузку серверов. Один из наиболее известных типов — DNS Flood, когда злоумышленники массово отправляют ложные DNS-запросы.

Результат: перегрузка ресурсов сервера, замедление его работы. - Amplification DNS (усиление через DNS). При таком типе атаки злоумышленник посылает короткий запрос уязвимому DNS-серверу, который отвечает на запрос уже значительно большим по размеру пакетом. Однако отправляет этот ответ не злоумышленнику, а на IP-адрес жертвы.

Результат: уязвимый DNS-сервер будет посылать в большом количестве ненужные пакеты до тех пор, пока полностью не парализует работу компьютера жертвы.

Также сохраняется тренд на мультивекторные DDoS-атаки. Они включают в себя несколько типов атак одновременно. Хакеры во время таких атак могут менять протоколы, порты и IP-адреса, чтобы увеличить мощность ударов и обойти средства защиты.

Эксперты «Солар» отмечают, что число DDoS-атак до конца 2025 года может вырасти в сравнении с предыдущими месяцами. Однако на общий тренд к снижению количества нападений это не повлияет. Тем не менее DDoS-атаки не потеряют свою актуальность в дальнейшем, их масштаб и эффективность снизятся и видоизменятся, считают в «Солар».