Вымогатели-2026: от шифрования к утечкам и диверсиям

Выкупы бьют рекорды

В 2025 году рекордный размер запрошенного выкупа в России составил 50 биткоинов — около 500 млн рублей. Такое требование выдвинула хакерская группировка CyberSec’s в отношении одной из российских рыбопромысловых компаний при атаке с шифрованием данных.

В среднем для крупных компаний требования составляли 4–40 млн рублей для крупных компаний, для малого и среднего бизнеса — от 240 тысяч до 4 млн рублей. Среди наиболее активных банд-вымогателей — Mimic/Pay2Key, LockBit 3.0, Proton/Shinra и Babuk. На них пришлось порядка четверти всех атак.

Ведущий инженер-аналитик аналитического центра кибербезопасности компании «Газинформсервис» Максим Федосенко отмечает, что бизнес готов платить огромные деньги в результате экономии на методах защиты, лишь бы вернуть работоспособность процессов. Совокупный ущерб экономике исчисляется миллиардами и включает не только выкупы, но и затраты на восстановление и штрафы за утечки.

Структура ПО

Вымогательское ПО (ransomware) — это вредоносное ПО, которое шифрует файлы или блокирует систему, начиная аж с 1989 года.

Самым первым примером вредоносов-вымогателей (ransomware) считается троянец AIDS (он же PC Cyborg). Около 20 тыс. подписчиков журнала PC Business World получили по почте 5,25-дюймовые дискеты, в которых содержались новые данные о СПИДе. После заполнения анкеты программа выдавала на экране статистику о СПИДе, и можно было распечатать её на принтере, но после установки программа блокировала доступ к файлам, шифруя их имена (но не содержимое), и требовала выкуп в $189. Полиция провела расследование и выяснила, что почта, куда должны были уходить в конверте деньги, принадлежала американскому биологу из Гарварда Джозефу Поппу. Его арестовали и предъявили обвинения в шантаже. С тех пор Попп считается изобретателем вирусов-вымогателей, а чуть позже его признали психически невменяемым.

Ransomware делятся на несколько типов:

Шифровальщики. С помощью алгоритмов AES-256 и RSA-2048 эти вредоносы шифруют все файлы в атакуемой системе. Пример — WannaCry, который эксплуатировал уязвимость EternalBlue. Locky раздавали через фишинговые письма. Из современных есть Ryuk и Conti. Многие из шифровальщиков полиморфные, то есть меняют свой код, чтобы антивирусы не смогли их поймать.

Блокировщики экрана. Это ВПО не трогают файлы, зато блокируют доступ к устройству или браузеру целиком. Жертва видит экран с угрозами и таймером и ничего не может сделать в своей системе. Например, Reveton, Bad Rabbit, Petya и NotPetya распространялись через фейковые обновления Flash.

Wiper ransomware. Эти вредоносы исторически относят к вымогательскому ПО, но таковыми не являются. Они просто уничтожают данные без шанса на восстановление. Часто используются для саботажа. Пример: Shamoon и уже озвученный NotPetya.

RaaS (ransomware-as-a-service) — это даркнет-модель, где разработчики сдают вредоносное ПО в аренду по подписке. Пример: LockBit с 4 тысячами жертв, Conti и Tycoon.

Как понятно из описания вредоносов-вымогателей, они могут иметь гибридные варианты. Например, двойное вымогательство — это когда злоумышленники не только шифруют файлы, но и крадут данные. Или тройное вымогательство, когда добавляются DDoS-атаки. В случае если выкуп компания не платит, украденные данные выкладывают на сайтах с утечками или в свободный доступ.

Новая волна атак

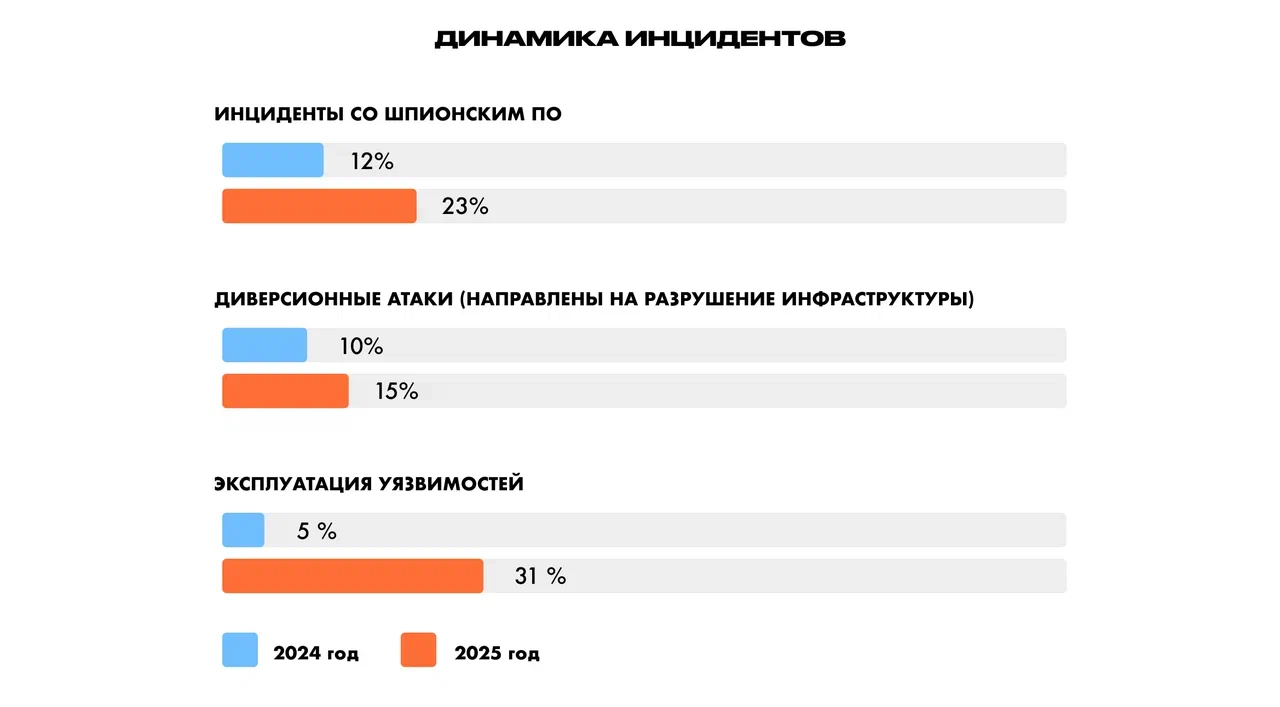

Классика вымогательского ПО — шифрование файлов и требование выкупа за ключ. Такая тактика доминировала в предыдущие годы и уже эффективно выявляется инструментами защиты. В 2025 году модель атак стала более сложной. Злоумышленники всё чаще используют схему двойного вымогательства: перед шифрованием копируют конфиденциальные данные жертвы и угрожают их публикацией. Это создаёт дополнительное давление на жертв, потому что даже при наличии у них резервных копий данные могут быть скомпрометированы и проданы. Отмечается рост использования модели Ransomware-as-a-Service: более чем на 50% за девять месяцев 2025-го. Новые RaaS-группы, в том числе VanHelsing, появились в начале 2025 года и были замечены в атаках на разные операционные среды.

По данным F6.

По словам Максима Федосенко, сегодня, чтобы атаковать компанию, не нужно быть экспертным хакером — достаточно купить подписку на вредоносное ПО и оплатить вход через брокеров для первоначального доступа. Компании хорошо овладели искусством резервного копирования, а хакеры — парсингом больших объёмов данных. Злоумышленникам сейчас выгоднее искать компромат и секреты компаний, а затем шантажировать, отмечает эксперт.

«При атаках на крупные компании первоочередной целью становится нападение на цепочку поставок», — говорит архитектор информационной безопасности UserGate uFactor Дмитрий Овчинников. Зачастую намного проще взломать подрядчика большой компании и через него получить доступ с легитимной учёткой к инфраструктуре старшего партнёра. Атаки через внешний периметр и фишинговые рассылки по-прежнему остаются актуальными, поясняет он.

Вместо стандартных механизмов внедрения вымогательского ПО злоумышленники всё чаще используют механизмы обхода защиты, включая легитимные инструменты операционной системы и фреймворки для администрирования. Это усложняет обнаружение атак на ранних этапах и делает традиционные методы сигнатурной защиты менее эффективными.

Кто становится мишенью

Основной мишенью становятся коммерческие организации. В 2025 году на бизнес пришлось 6292 атаки — 85% всех случаев, рост на 35% по сравнению с 2024-м. Число атак на госструктуры выросло на 27%, до 374 инцидентов. При этом профиль целей заметно изменился. Если ранее атаки считались преимущественно угрозой для крупных организаций, то в 2025 году значительное число инцидентов пришлось на средние и малые предприятия.

По словам Дмитрия Овчинникова, скорость, с которой устройства в интернете начинают подвергаться сканированию, косвенно характеризует рост активности. Сейчас это время сократилось до 20–30 минут, после чего начинается стадия разведки. Второй показатель — рост количества атак на средний и малый бизнес. Такие истории, как правило, не попадают в заголовки новостей, но зато активно обсуждаются в профессиональной среде.

От действий злоумышленников существенно пострадали секторы промышленности и производства — число атак выросло в 2025 году на 56%, до 1466 случаев. Максим Федосенко отмечает, что остановка конвейера стоит дороже любого выкупа, хакеры об этом прекрасно знают и используют в своих манипуляциях.

Атаки на юридические фирмы выросли на 54%. Конфиденциальная информация клиентов и угроза её слива являются весомым аргументом для шантажа. Рост числа атак на госструктуры обусловлен скорее геополитическим хактивизмом и целью вредительства, нежели коммерческой выгодой.

Сколько данных похищено

В инцидентах 2025 года подтверждена утечка свыше 59 млн записей данных. Злоумышленники объявили о похищении порядка 32,7 петабайт информации. По словам Максима Федосенко, такой объём означает, что злоумышленники перестали работать точечно и делают акцент на ковровые бомбардировки инфраструктуры. Один из примеров: в апреле 2025 года атака на британскую сеть Marks & Spencer парализовала онлайн-продажи на пять дней с потерями около 3,8 млн фунтов (4,8–4,9 млн долларов) в день. В ноябре 2025 года итальянская компания SIAD Group сообщила о похищении 159 гигабайт внутренних данных группой Everest.

Отчёты показывают высокую концентрацию атак в США, а также заметный рост активности в Европе, включая страны, где производство и технологический сектор играют крупную роль. В России ситуация отражает мировую динамику. По оценкам Positive Technologies, с начала 2024 года по июнь 2025-го на отечественные компании пришлось 2848 успешных атак с вредоносным ПО. По итогам 2025 года число атак выросло ещё на 15%. При этом каждая третья успешная атака с использованием вредоносного ПО приходилась на атаку с использованием вымогателя-шифровальщика.

А что с защитой?

Вместе с атаками эволюционируют и защитные стратегии. Простого наличия резервных копий уже недостаточно, поскольку злоумышленники всё чаще разрушают резервные данные или шантажируют публикацией конфиденциальной информации. Дмитрий Овчинников отмечает, что раньше злоумышленники шифровали данные и требовали выкуп — теперь нередко случаются ситуации, когда есть только шантаж с кражей данных или шантаж с минимальным подтверждением взлома. В некоторых случаях группировки хактивистов просто крадут данные и уничтожают инфраструктуру, не требуя выкупа.

Команды по кибербезопасности уделяют больше внимания непрерывному мониторингу, сегментации сетей и реагированию на события в реальном времени. Важной частью защиты становятся управление привилегиями, регулярное обновление ПО и анализ поведения пользователей. По словам генерального директора Indid Алексея Баранова, взломщики часто используют легитимные учётные записи, поэтому требуются комплексные решения для управления идентичностью: многофакторная аутентификация, контроль привилегий и обнаружение подозрительного поведения.

Максим Федосенко отмечает, что подход «поставил антивирус, и он всё решит» уже давно не работает. Сейчас необходим комплекс защитных мер: постоянные резервные копии и микросегментация сети, хорошо настроенные модели управления правами и доступами, использование решений по обнаружению вторжений и защиты конечных точек. Также необходимы внедрение DLP-систем для блокирования попыток утечки данных, постоянный анализ угроз методами киберразведки и управления уязвимостями.

«Необходимо тщательно проверять поставщиков услуг, минимизировать поверхность атаки, сокращать количество привилегированных учёток и максимально защищать периметр сети и ключевые элементы инфраструктуры», — говорит Дмитрий Овчинников. Технический директор Центра исследования киберугроз Solar 4RAYS Алексей Вишняков отмечает, что для надёжности защиты нужно использовать весь арсенал: межсетевые экраны, песочницы, системы мониторинга и реагирования, исходя из предположения, что злоумышленник уже внутри сети.

«Ландшафт угроз меняется под воздействием искусственного интеллекта, но ИИ активно используется и подразделениями безопасности», — рассказала руководитель продукта Solar webProxy ГК «Солар» Анастасия Хвещеник. Многие коммерческие компании сталкиваются с сокращением бюджетов на ИТ и ИБ, что приводит к новому взгляду на имеющиеся продукты и их дополнительные возможности. По словам Анастасии Хвещеник, более изощрённый и адресный фишинг требует глубокого анализа контента веб-ресурсов, файловых хранилищ, данных почтовых отправлений. Это необходимо для превентивного выявления негативных паттернов. Например, SWG-система Solar webProxy обеспечивает защиту инфраструктуры на уровне фильтрации трафика и может сдерживать угрозы, связанные с искусственным интеллектом.

Эксперты отмечают, что период 2025–2026 годов характеризуется ростом числа атак, усложнением техник, расширением профиля целей и усилением необходимости комплексных стратегий защиты. Угрозы вымогательского ПО становятся более динамичными и требуют пересмотра традиционных подходов к кибербезопасности.