Как защищаются корпорации: кибербезопасность в Google

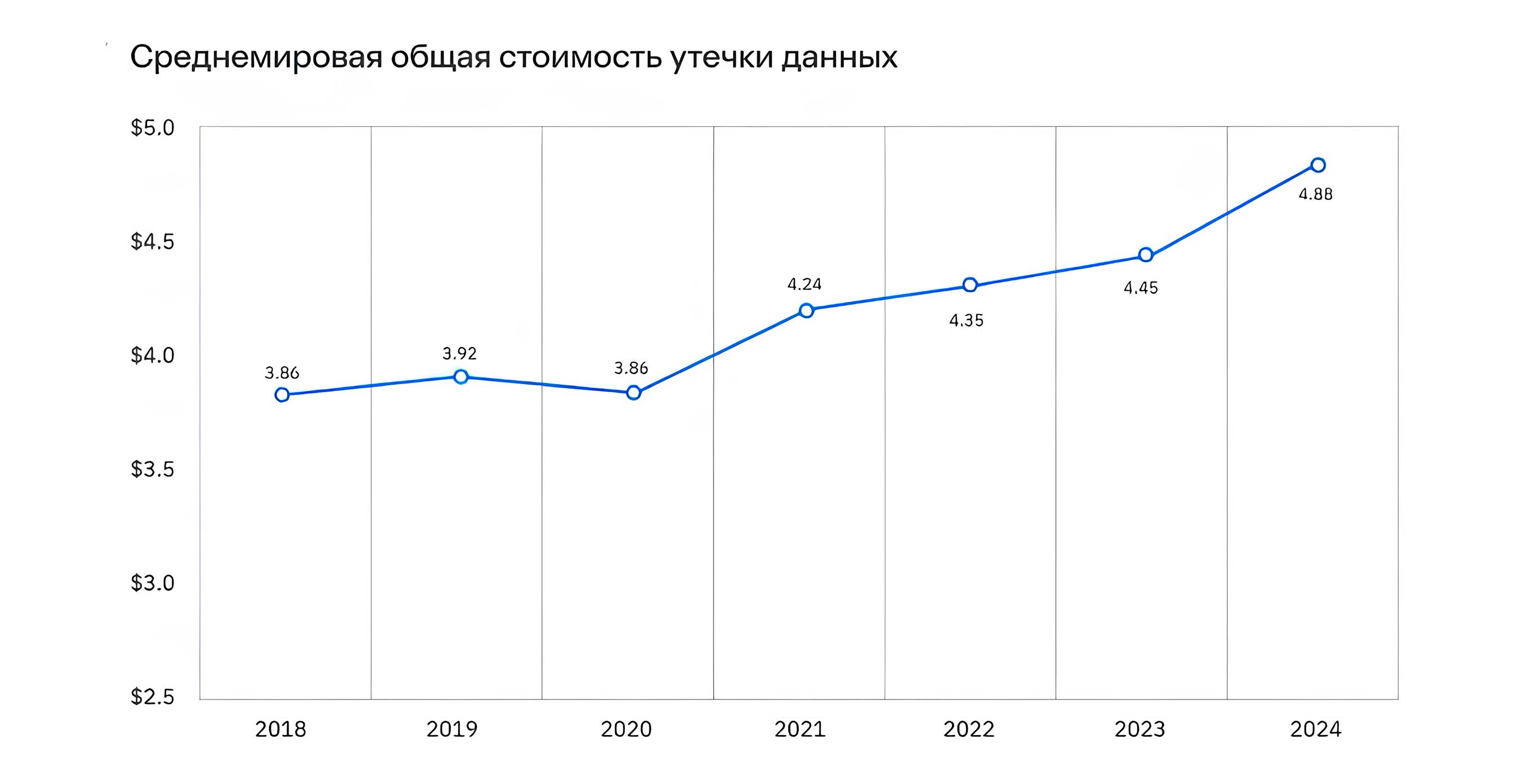

По данным мониторинга центра противодействия кибератакам Solar JSOC, число киберинцидентов за 2024 год выросло чуть больше чем на четверть. Из них 5% — с высоким уровнем критичности, то есть те, что могут привести к значительному финансовому и репутационному ущербу. А по данным IBM Cost of a Data Breach Report, средний ущерб от утечки данных в 2024 году вырос на 10% и составил 4,88 млн долларов. Неудивительно, что IT-гиганты ежегодно вкладывают миллиарды долларов в собственную безопасность.

Источник: IBM Cost of a Data Breach Report

Что Google делает для кибербезопасности

На нашей планете живёт уже более восьми миллиардов людей, и почти половина из них пользуется Google. Взломать хотя бы мизерную частичку этой машины — мечта любого хакера. Именно поэтому Google постоянно строит новые линии обороны. Это и физические системы безопасности (биометрическая идентификация, камеры и так далее), и аппаратные решения (собственная разработка, криптография и так далее), а главное, что в компании уже создали систему, в которую чётко вплетены человек и машина.

«От Google полностью зависит посещаемость вашего сайта, и практически все смартфоны, кроме iPhone, работают на Android. Этот мир уже принадлежит Google».Рой Цезана,научный сотрудник Междисциплинарного центра киберисследований имени Блаватника (МКИС)

«От Google полностью зависит посещаемость вашего сайта, и практически все смартфоны, кроме iPhone, работают на Android. Этот мир уже принадлежит Google».Рой Цезана,научный сотрудник Междисциплинарного центра киберисследований имени Блаватника (МКИС)

Искусственный интеллект в Google

Борьба с мошенничеством. В 2024 году Swift и Google Cloud начали совместную разработку технологий для борьбы с мошенничеством на базе ИИ. В первой половине 2025 года планируют выпустить песочницу с синтетическими данными. Это нужно для создания AI-модели, обученной на кейсах мошенников с платежами.

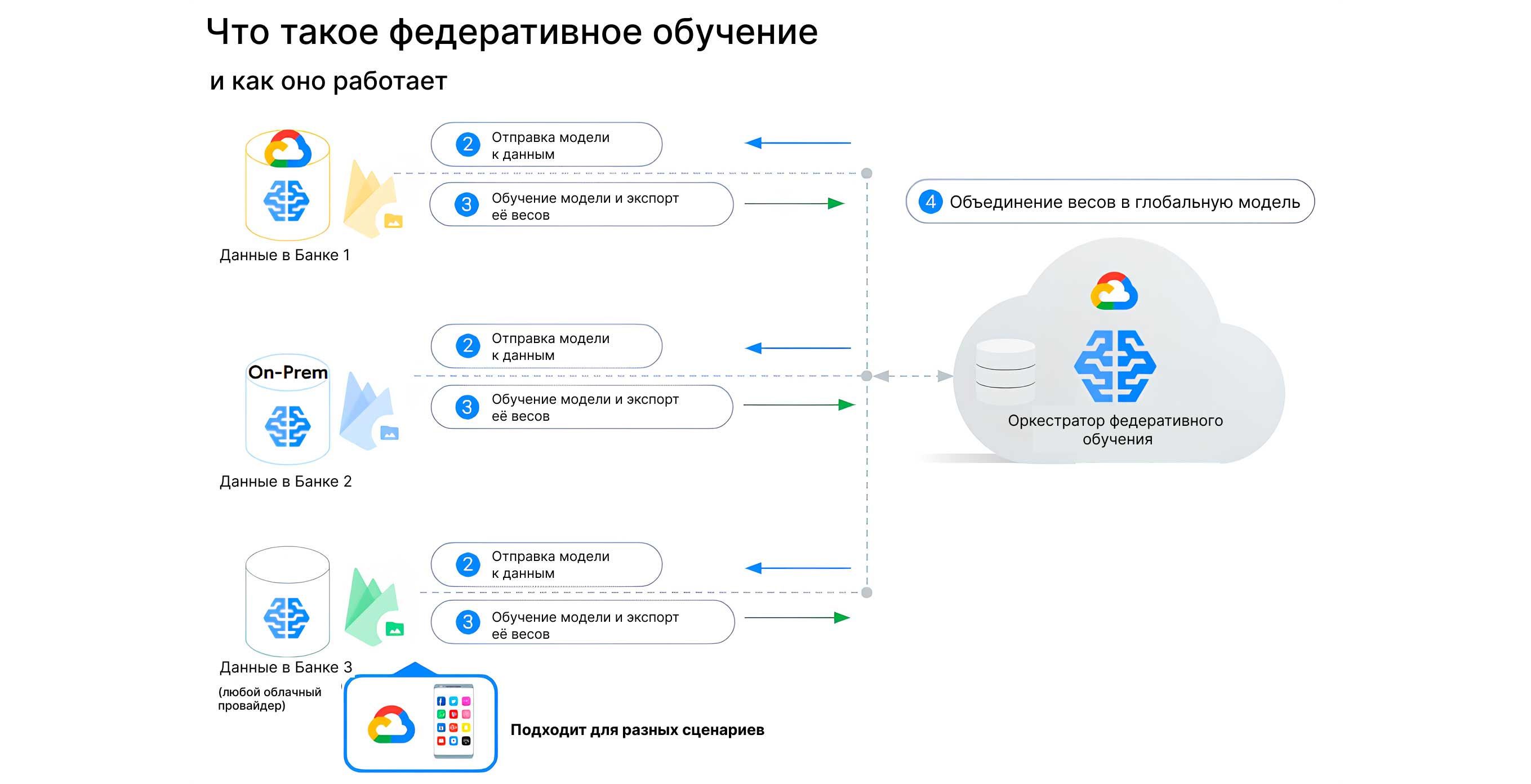

Но есть нюанс: информация о транзакциях является конфиденциальной, поэтому финансовые организации не имеют права её разглашать, то есть загружать напрямую в модель нельзя. И компании тогда придумали выход: чтобы получать актуальные данные и при этом не нарушать закон, используют федеративное обучение.

Федеративное обучение (federated learning) — это метод машинного обучения, который позволяет обучать модель на децентрализованных данных, хранящихся на разных устройствах, серверах или даже в разных организациях, без их передачи.

К примеру, вы хотите, чтобы голосовой помощник лучше распознавал ваш голос. Вместо того чтобы отправлять все записи в сервисы Google, программа обучается прямо на вашем телефоне, используя ваши голосовые сообщения. Получается, что модель затачивается под вас, при этом личные записи не уходят вовне.

Как работает федеративное обучение в Swift:

- Swift отправляет каждому банку-участнику копию своей модели по определению аномалий.

- Каждый банк обучает модель локально на своих данных.

- После локального обучения каждая модель отправляет на центральный сервер обновления. Это не сами чувствительные данные, а параметры модели. Они показывают, чему модель научилась в процессе локального обучения.

- Центральный сервер агрегирует обновления и с их помощью улучшает глобальную модель.

Источник: Google Cloud

Secure AI Framework (SAIF). Летом 2023 года Google выпустила SAIF — набор принципов и практик для обеспечения безопасности ИИ-систем на всех этапах создания, внедрения и использования. Фреймворк основан на шести принципах:

- Проектировать ИИ-системы по принципу Secure by Default, чтобы безопасность была частью системы, а не надстройкой.

- Добавлять угрозы, связанные с ИИ, в систему обнаружения и обработки инцидентов, чтобы своевременно их находить и устранять.

- Автоматизировать защиту с помощью последних разработок в области ИИ, чтобы противостоять существующим и новым угрозам.

- Согласовывать элементы управления на уровне платформы, чтобы создать единую систему безопасности в компании.

- Адаптировать защитные системы и ускорять циклы обратной связи для развёртывания ИИ-решений.

- Оценивать риски, связанные с ИИ-системами, в контексте бизнес-процессов компании.

«ИИ — лучшая защита от ИИ. Важно расширить возможности обнаружения и реагирования, включив в них системы ИИ. Это особенно важно при развёртывании больших языковых моделей (LLM)».Фил Венейблс,CISO Google Cloud

«ИИ — лучшая защита от ИИ. Важно расширить возможности обнаружения и реагирования, включив в них системы ИИ. Это особенно важно при развёртывании больших языковых моделей (LLM)».Фил Венейблс,CISO Google Cloud

Sec-Gemini v1. В апреле 2025 года Google представила новую систему Sec-Gemini v1, которая кардинально меняет подход к кибербезопасности. Разработчики объединили возможности модели Gemini с актуальными данными из Google Threat Intelligence, базы уязвимостей OSV и других специализированных систем.

Благодаря такому мощному симбиозу модель способна за считаные секунды обнаруживать скрытые связи между атаками. В бенчмарке CTI-MCQ модель показала результат на 11% выше конкурентов, а в тестах CTI-RCM — на 10,5%.

Google предоставляет доступ к Sec-Gemini v1 бесплатно для исследовательских целей организациям, институтам и специалистам.

Экосистема кибербезопасности

Экосистема кибербезопасности Google охватывает всё — от внутренней архитектуры до публичных продуктов вроде Gmail или Google Cloud. В неё входят:

Инфраструктура и архитектура безопасности:

- BeyondCorp — реализация модели нулевого доверия, где каждый запрос проверяется независимо от того, откуда он поступает: изнутри или снаружи сети.

- Titan Security Keys и Hardware Root of Trust — аппаратные ключи для аутентификации и защищённая загрузка.

- Google Production Infrastructure — многоуровневая архитектура, в которую встроено шифрование, контроль доступа, защита от DDoS, изоляция сервисов и так далее.

Например, в 2024 году Google изменила подход к разработке Android: теперь основная работа над системой ведётся во внутреннем закрытом репозитории.

Раньше параллельно существовали две ветки: публичная (AOSP) и внутренняя (доступная партнёрам с лицензией Google Mobile Services). Сейчас же все ключевые изменения внедряются только во внутренней версии, а исходный код публикуется уже после официального релиза новой версии Android. Так проще контролировать уязвимости до того, как они попадут в открытый доступ, и защищать операционную систему от потенциальных атак ещё на этапе разработки.

Google Cloud Security:

- Security Command Center (SCC) — централизованная панель мониторинга и управления безопасностью в облаке.

Например, чтобы усилить защиту своей облачной инфраструктуры, Google приобретает стартап Wiz. В марте 2025 года компания объявила о подписании соглашения по приобретению, а после завершения сделки Wiz станет частью Google Cloud, сохранив совместимость с другими облачными платформами, такими как AWS и Azure. Это позволит пользователям быстрее внедрять облачные решения, не жертвуя безопасностью. - Cloud Armor — защита от DDoS-атак и фильтрация трафика.

- Confidential Computing — защита данных в процессе обработки (не только в хранении или передаче).

- IAM (Identity & Access Management) — тонкая настройка прав доступа к облачным ресурсам.

Средства для разработчиков и DevSecOps:

- Assured OSS (Open Source Security) — проверенные версии популярных open source библиотек, прошедшие аудит Google.

- SLSA (Supply chain Levels for Software Artifacts) — стандарт безопасности цепочек поставки ПО, инициированный Google.

- Binary Authorization и Secure Build — инструменты, контролирующие, какие бинарные файлы можно запускать в проде.

Пользовательские сервисы и защита аккаунтов:

- Gmail, Chrome, Google Drive — встроенная защита от фишинга, вредоносных ссылок, подозрительных вложений и автозащита от вредоносных веб-сайтов.

- Advanced Protection Program — повышенная защита аккаунтов для журналистов, политиков и активистов.

Например, в 2024 году Google позволила использовать цифровые отпечатки устройств (fingerprinting) для распознавания пользователей. С одной стороны, это помогает выявлять подозрительную активность, усиливать многофакторную аутентификацию и блокировать вредоносные устройства. С другой — отпечатки устройств сложнее контролировать, чем cookie, а удалить их практически невозможно. Это вызывает вопросы у регуляторов и требует баланса между безопасностью и соблюдением прав пользователей. - Google Safe Browsing — блокировка вредоносных сайтов и предупреждения о фишинге (используется в Chrome, Firefox и Safari).

В 2023 году Google обновила индикатор HTTPS в браузере Chrome. Ранее значок замка в адресной строке должен был сигнализировать о зашифрованном соединении, однако со временем стал восприниматься пользователями как гарант безопасности сайта. Между тем злоумышленники давно используют HTTPS на фишинговых страницах, чтобы ввести людей в заблуждение. Более 99% сайтов в Chrome загружаются через HTTPS, поэтому замок заменили на иконку с настройками. Значок стал менее «успокаивающим» визуально, но лучше отражает суть: соединение зашифровано, но это не означает, что сайт надёжен.

Киберразведка и реагирование:

- Google Threat Analysis Group (TAG) — анализирует и предупреждает о действиях APT-группировок и атак, спонсируемых государствами.

- Mandiant — расширяет возможности Google в области расследований киберинцидентов и реагирования на них.

- VirusTotal — онлайн-сервис для анализа подозрительных файлов и ссылок, собирает данные со всего мира.

Политики и принципы:

- Secure by Design

- Secure by Default

- Defense in Depth

- Least Privilege

- Transparency & User Control

Обучение и развитие культуры безопасности:

- Обязательное обучение сотрудников, клиентов и партнёров кибербезопасности. Например, Google запустила бесплатный базовый онлайн-курс на английском языке по кибербезопасности, который длится 6 месяцев. На нём расскажут о сетевой безопасности, криптографии, методах безопасного кодирования и способах реагирования на инциденты.

- Регулярные внутренние Red Teams и баг-баунти.

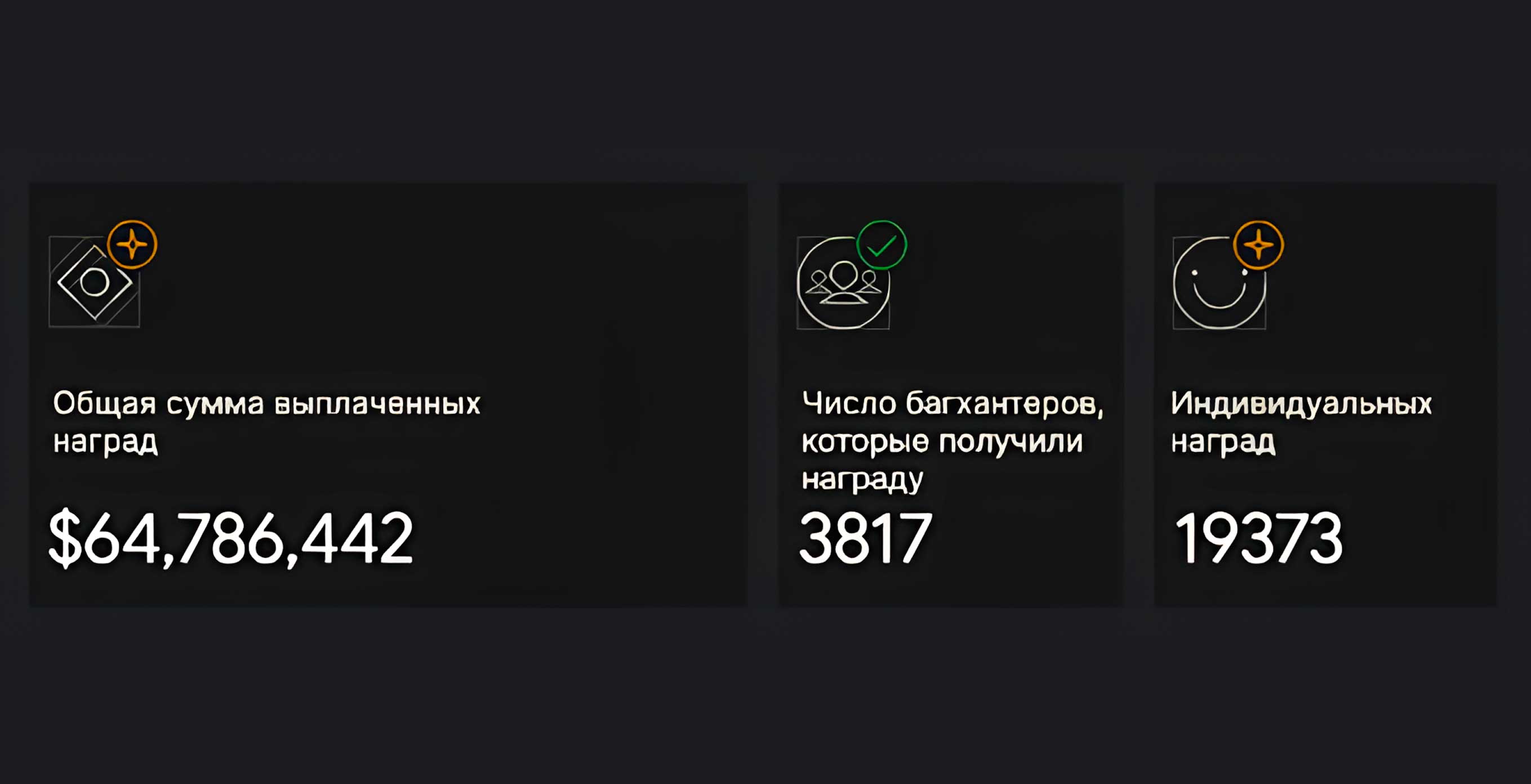

Bug Bounty Google проводит с 2010 года. За всё время действия программы компания выплатила багхантерам более 64 млн долларов.

Кроме того, Google стремится доносить актуальные знания о кибербезопасности до всех. Каждые полгода компания выпускает отчёт Threat Horizons, в котором рассказывает о наиболее важных событиях и даёт рекомендации по предотвращению угроз. Кроме того, Google запустила на Coursera обучение по кибербезопасности Modern Security Operations для аналитиков службы безопасности, менеджеров SOC, директоров по ИБ.

Чтобы противостоять всё более изощрённым киберугрозам, Google использует целый арсенал средств защиты и не жалеет средств, потому что понимает: из-за кибератак компании теряют самое главное — доверие клиентов. Но защита от хакеров необходима и доступна бизнесу любого масштаба. Для этого не обязательно содержать большой ИБ-отдел, можно использовать комплексные решения. Например:

- DLP-системы — для предотвращения утечек данных, корпоративного мошенничества, профилактики и расследования инцидентов.

- webProxy — для управления доступом сотрудников к веб-ресурсам.

- NGFW — атакоцентричные технологии для реальной защиты корпоративной сети.