Идейные хакеры: как бизнесу защититься от хактивистов

Первой акцией хактивистов принято считать нападение хакеров на правительство США в 1989 году. Тогда хакеры из Австралии взломали НАСА и Министерство энергетики США в знак протеста против запуска шаттла, который перевозил радиоактивный плутоний. В наши дни хактивизм, как правило, порождают вооружённые конфликты. Сейчас хактивисты действуют всё более изощренно и агрессивно и всё чаще нападают на мирный бизнес. В своей статье технический писатель и редактор мировых IT-изданий Фил Манкастер (Phil Muncaster) рассказывает, как за последние годы изменился хактивизм и как бизнесу обезопасить себя.

Фил Манкастер (Phil Muncaster) — технический писатель и редактор. Более 16 лет пишет новости, интервью и аналитические материалы для IT-изданий.

Среди клиентов: Microsoft, Google, IT Week, Computing, The Register, MIT Technology Review, SC Magazine, WeLiveSecurity, InfoSecurity Magazine, IDG Connect.

Как изменился хактивизм

По сути, хактивизм — это кибератака по политическим или социальным причинам, цель которой — не финансовая выгода, а отстояние некой идеологии. Но во время военных конфликтов хактивисты становятся частью армии, а каждая атака — серьёзным инцидентом. Именно поэтому в 2023 году «Красный Крест» сформулировал правила для «гражданских хакеров», действующих в военное время, и отметил, что акции всё чаще направлены на гражданские цели: больницы, аптеки, банки.

Правила для гражданских хакеров:

- Не направляйте кибератаки на гражданские объекты: инфраструктуру, государственные службы, компании, частную собственность и гражданские данные.

- Не используйте вредоносные программы или другие инструменты или методы, которые распространяются автоматически и без разбора наносят ущерб военным и гражданским объектам.

- Планируя кибератаку на военный объект, сделайте всё, чтобы избежать или минимизировать последствия, которые ваша операция может иметь для мирных граждан.

- Не проводите кибероперации против медицинских и гуманитарных учреждений. Никогда не атакуйте больницы или гуманитарные организации.

- Не атакуйте жизненно важные для населения объекты или объекты, которые могут высвободить опасные силы: плотины, дамбы, атомные электростанции, химические и подобные им фабрики.

- Не запугивайте гражданское население. Например, нельзя взламывать для этого системы связи или распространять графический контент.

- Не подстрекайте к нарушениям международного гуманитарного права. Например, не делитесь техническими подробностями, чтобы облегчить атаки на гражданские учреждения.

- Соблюдайте эти правила, даже если противник не следует им. Месть — это не повод нарушать международное гуманитарное право.

Понятное дело, хактивисты редко следуют этим правилам. Они чувствуют свою безнаказанность и уверены в том, что их не раскроют. Сегодня за редким исключением удаётся определить личность автора кибератаки, особенно если операция тайно поддерживается правительством.

Многие группы хактивистов могут возглавляться или даже состоять из агентов вражеских стран. А сами акции всё больше похожи на кибероперации, которые финансирует государство. В мире, где растёт число геополитических конфликтов, нужно учитывать хактивизм при моделировании угроз. Особенно компаниям, которые работают в критически важной инфраструктуре.

Нынешний конфликт между Израилем и ХАМАС заставил огромное количество активистов по всему миру выйти на уличные демонстрации, а в онлайне заметно активизировались хактивисты. Многие их акции похожи на те, что были и раньше, например:

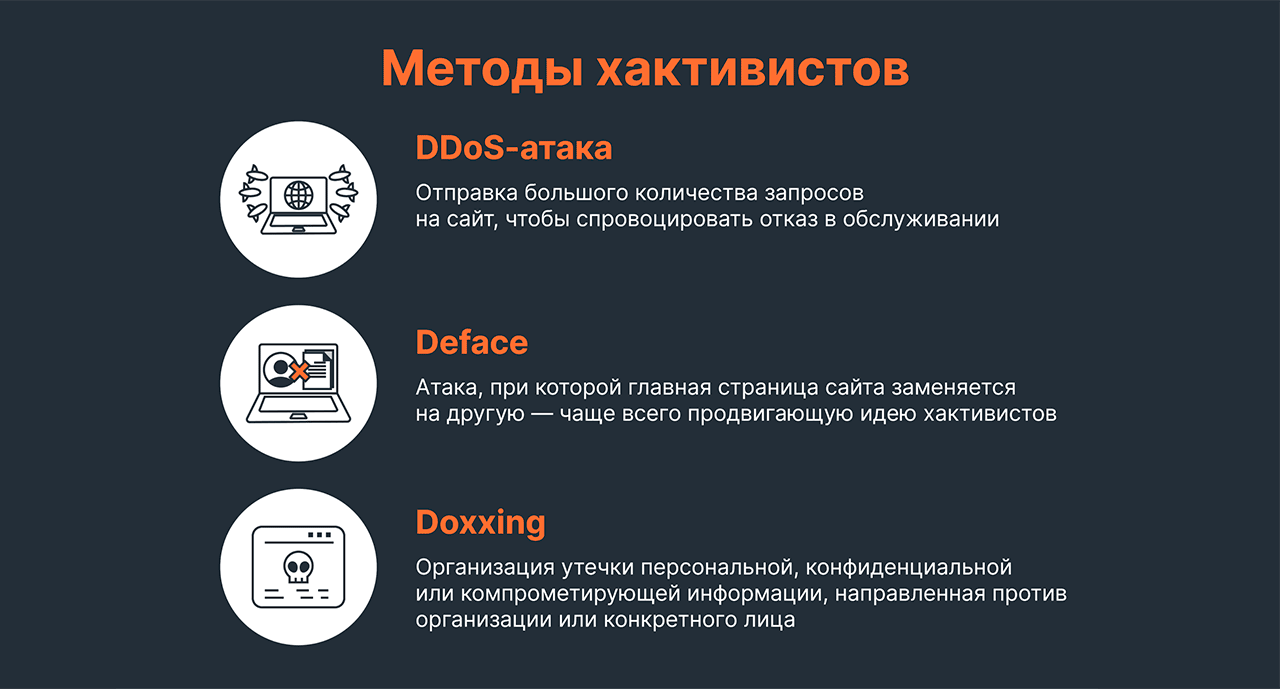

- DDoS-атаки. По данным Radware, в прошлом году хактивисты совершили 1480 атак на Израиль, в том числе на крупные компании. Например, новостное издательство The Jerusalem Post сообщило о том, что сайт перестал работать в результате серии кибератак.

- Deface. По данным исследователей из Кембриджского университета, в течение недели после рейдов 7 октября 2023 года более 100 хактивистов провели более 500 атак на израильские веб-сайты. Подобные дефейсы продолжаются и сейчас.

- Кражи данных. Некоторые группировки утверждали, что украли данные Израиля и его союзников. Другими словами, хактивисты могут проникать в корпоративные системы, чтобы достать чувствительную информацию и навредить жертве.

При этом хактивизм становится всё более целенаправленным и изощрённым:

- Согласно отчету Threat Intelligence Group-IB, группировка AnonGhost использовала уязвимость в API приложения Red Alert, которое предупреждает израильтян о приближении ракет в режиме реального времени. Группа успешно перехватывала запросы, выявляла уязвимые серверы и API, а также с помощью скриптов Python отправляла спам некоторым пользователям приложения и присылала мирным жителям фейки о ядерной бомбе.

- В исследовании SecurityScorecard отмечалось, что хактивисты опубликовали скриншоты с данными, на которых видно, что у них был доступ к устройствам израильских систем водоснабжения SCADA. Исследователи установили, что эта информация не доказывает доступ к системам. Однако предположили, что хактивисты получили эти данные в ходе разведывательных операций.

Когда в дело вмешиваются государства

За последними атаками, очевидно, стоят группировки с более продвинутыми техническими навыками и (или) доступом к инструментам киберпреступного подполья. При этом нельзя исключать поддержку со стороны государства. У многих стран есть геополитические и идеологические причины атаковать своих противников и их союзников под прикрытием хактивизма.

Так, группировка «Анонимный Судан» (Anonymous Sudan) взяла на себя ответственность за нападение на объекты в странах НАТО. Также целями были промышленные системы управления (ICS), включая израильские глобальные навигационные спутниковые системы, BACnet и Modbus ICS. Другая группировка, Killnet, заявила о том, что вывела из строя сайты израильского правительства и агентства безопасности Shin Bet.

После атаки ХАМАС исследователи киберугроз заметили подозрительную активность, в которой может быть замешано государство. Согласно данным CyberCX Intelligence, в течение 48 часов после начала конфликта на него переключились около 30 групп хактивистов.

Кроме резонансных атак, есть ещё и тайные акции по дезинформации населения, которые поддерживаются государствами и маскируются под хактивизм. Например, сгенерированные ИИ-фейки, на которых изображены будто бы реальные обломки зданий после ракетных ударов, танки в разрушенных районах или семьи, которые ищут выживших под завалами.

При этом генерируются изображения, которые вызывают сильную эмоциональную реакцию — например, фото плачущего среди обломков ребенка, которое завирусилось в конце 2023 года. А фейковые аккаунты в социальных сетях и Телеграме усиливают дезинформацию.

Как организации могут защититься от хактивистов

Хактивизм сам по себе— не новость, но атакам всё чаще подвергается гражданский бизнес, а действия спецслужб всё искуснее маскируются под акции идеологически и политически мотивированных групп. Возможно, компаниям пора переосмыслить управление рисками.

В любом случае угроза остаётся угрозой — неважно, исходит она от настоящих хактивистов или от агентов государства. Атакующие всё чаще нацеливаются на частные организации, которые осмеливаются высказываться о политике. Иногда они атакуют просто потому, что им кажется, будто организация поддерживает ту или иную сторону конфликта. Или чтобы отвлечь от реальных целей государства.

Что делать бизнесу, чтобы снизить риск атаки хактивистов:

- Ответить себе на вопросы: «Может ли компания стать мишенью? Какие данные находятся под угрозой? Насколько велика поверхность атаки? Достаточно ли существующих мер для снижения риска хактивистов?» Здесь может помочь тщательная оценка киберугроз внешней инфраструктуры.

- Устранить любые пробелы, выявленные в ходе такой оценки, в том числе уязвимости или неправильные конфигурации. В идеале это должно выполняться непрерывно и автоматически.

- Обеспечивать защиту от угроз на уровне электронной почты, эндпоинтов, сети и гибридного облака. Непрерывно отслеживать угрозы с помощью инструментов XDR/MDR.

- Улучшать управление идентификацией и доступом с помощью Zero Trust архитектуры и многофакторной аутентификации, а также отслеживать подозрительные шаблоны доступа к данным.

- Анализировать данные TI-платформ о текущих и потенциальных угрозах.

- Применять надёжное шифрование при хранении и при передаче конфиденциальных данных, чтобы их не могли прочитать или изменить неавторизованные лица.

- Постоянно проводить тренинги по кибербезопасности.

- Использовать надёжные сервисы защиты от DDoS-атак.

- Разработать и протестировать комплексный план реагирования на инциденты.