Как устроены фишинговые сайты и кто на них зарабатывает

Многие думают, что на крючок фишеров попадаются лишь пожилые люди. Но это не так. В зоне риска находятся все, даже мы — те, кто работает в кибербезопасности. Дело в том, что атаки постоянно меняются, и их число растёт с каждым годом. Например, в 2024 году количество попыток перехода на фейковые сайты увеличилось, по нашей статистике, в 2-3 раза.

Сегодня расскажу, как работают фишинговые сайты, как преступники заманивают на них пользователей и как от этого защитить себя, своих близких и бизнес.

Что такое фишинговый сайт

Начну с основ — устройства фейкового сайта, на который ведёт фишинговая ссылка. Главная цель преступников — заставить человека перейти на поддельную веб-страницу и ввести свои данные: пароль, ПИН-код, номер карты или паспортные данные — всё, что может быть использовано мошенниками для кражи денег, доступа к гаджету, учётной записи или закрытой информации.

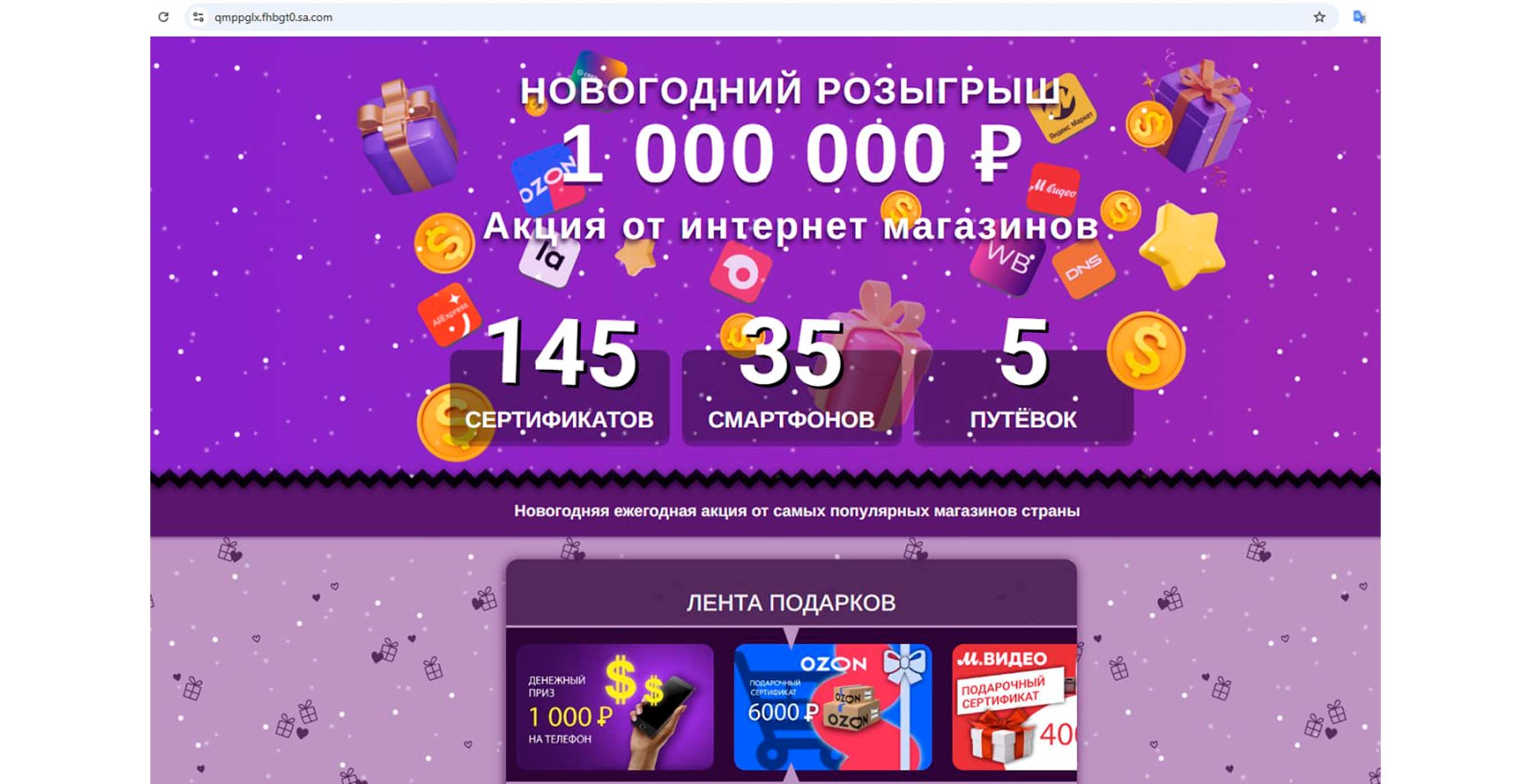

Такие сайты часто мимикрируют под легальные и известные пользователю ресурсы. По данным Координационного центра доменов .RU/.РФ, в 2024 году были заблокированы тысячи поддельных страниц, которые имитировали известные банки, маркетплейсы и сервисы по бронированию отелей.

Создать фишинговый сайт технически несложно. Как правило, он состоит из двух основных элементов:

- Страница-клон официального сайта. Преступники копируют дизайн, в том числе логотипы и интерфейс. Для этого используют HTML и CSS популярных ресурсов.

Более продвинутые преступники могут использовать real-live-data с официальных ресурсов, чтобы сделать фишинговую страницу более убедительной. Это могут быть отзывы или другая информация, которая обновляется в режиме реального времени. - Форма для сбора данных. Ключевой элемент фишинговых сайтов. С её помощью злоумышленники получают имена пользователей, банковские и паспортные или другие конфиденциальные данные. После ввода информация отправляется на удалённый сервер, который контролируют операторы атаки.

Важно понимать, что в первую очередь фишинг — это не про технические навыки, а про социальную инженерию. Чтобы обмануть людей, мошенникам необязательно продумывать всё до мелочей и создавать идеальные сайты. Пользователи могут не обратить внимания на неработающие ссылки или обилие артефактов на страницах.

Кто и как создаёт фишинговые сайты

За последние пять лет порог входа в фишинг снизился колоссально. Всё из-за развития концепции CaaS (Cybercrime-as-a-Service) и её разновидности PhaaS (Phishing-as-a-Service), или «фишинг как сервис», — когда создаются готовые платформы для организации массовых фишинг-атак, а их операторы берут на себя всю техническую работу:

- Создают фишинговые схемы. Для этого нанимают профессиональных разработчиков, которые делают фиш-киты, регистрируют домены и продумывают способы для вывода похищенных денег.

- Нанимают и обучают воркеров. Преступники не участвуют в похищениях напрямую: поиском и «обработкой» жертв занимаются посредники — воркеры. Участником мошеннической схемы может стать абсолютно любой человек, у которого есть компьютер или смартфон.

Самому воркеру никаких вложений делать не нужно. Достаточно зарегистрироваться в телеграм-боте, где он получает обучающие материалы, необходимые инструменты и подробные инструкции по типу «здесь размести вот это объявление, нажми эту кнопку и вот так заполни форму». Бот сам генерирует фишинговую страницу, остаётся лишь заманить на неё пользователя. В случае успеха воркер получает часть украденных денег.

Такой подход перевернул рынок фишинга. Мошенниками становятся люди, которые раньше никогда бы не попали в киберпреступность, — для них это лёгкие деньги, в месяц можно заработать десятки или сотни тысяч рублей. Нередко преступники вербуют школьников, которые не осознают всех рисков. Если воркера поймает полиция, то мошенническая схема не пострадает: на место одного работника придут десятки других.

Концепция PhaaS полностью поглотила даркнет-рынок: фишинг стал автоматизированным, дешёвым и, по сути, индустриализированным. Сегодня большинство атак, которые мы фиксируем, — это не работа одиночек, а операции организованных транснациональных преступных групп. Это монополия, совсем как в бизнесе, когда большие корпорации вытесняют маленькие компании.

В фишинговых платформах типа PhaaS Darcula стали использовать искусственный интеллект — этот фактор ещё сильнее снизил порог входа в фишинг. Теперь злоумышленники могут выполнять задачи намного быстрее, например включать в свои схемы шаблоны страниц нишевых брендов. Раньше в даркнете в основном продавали клоны сайтов крупных компаний.

В результате фишинг превратился в хорошо организованный, масштабируемый бизнес с чётким разделением ролей и минимальными издержками для преступников. Но ключевым звеном этой схемы остаётся пользователь, которого нужно убедить перейти по ссылке и оставить данные.

Как жертвы попадают на фишинговые платформы

Преступники направляют трафик разными способами. В основном это:

- Почтовый фишинг. Злоумышленники отправляют письма на электронный адрес потенциальной жертвы от якобы официальной компании. В тексте всегда содержится призыв к действию: перейти по ссылке, поделиться данными или сделать платёж. Часто используется эмоциональное давление: срочность, угроза блокировки, «последний шанс».

- Фишинг в соцсетях. Жертв заманивают через посты или личные сообщения. Например, предлагают подарки за прохождение опроса или пишут от имени близкого человека с просьбой поддержать в вымышленном онлайн-конкурсе. Часто используются скомпрометированные аккаунты.

- Фарминг. Преступники перенаправляют пользователей с безопасного ресурса на фишинговый сайт. Есть два способа это сделать.

Первый: заразить устройства жертвы вирусом через фишинговое электронное письмо. Вредоносный код изменяет файл hosts. Даже если владелец компьютера или смартфона введёт правильный адрес сайта, его перенаправят на фейковый.

Второй: «отравить» кеш DNS также с помощью вирусов. Преступники вносят изменения в базу доменных имён, чтобы вместо официальных ресурсов незаметно перенаправлять пользователя на фишинговые. - Тайпсквоттинг — перехват веб-адресов. Злоумышленники создают веб-сайт, адрес которого отличается от настоящего всего одной буквой. Например, вместо s пишут c. Если человек по невнимательности сделает ошибку в названии ресурса, то попадёт на фишинговый сайт.

- Подделка домена. Имитация реальных адресов электронной почты. Мошенники меняют название мейла популярной компании и отправляют письма якобы от её представителей. Адрес отправителя при этом очень похож на официальный, но с небольшими изменениями. Например, @banki.ru вместо @bank.ru.

С каждым годом мы в Solar AURA блокируем всё больше фишинговых сайтов. Например, в 2024 году нашли в 2,3 раза больше фишинговых сайтов, чем в 2023-м. Чаще всего это были фейковые сайты маркетплейсов, ресурсы с формой для входа в разные госорганизации и страницы для кражи аккаунтов в «Телеграме».

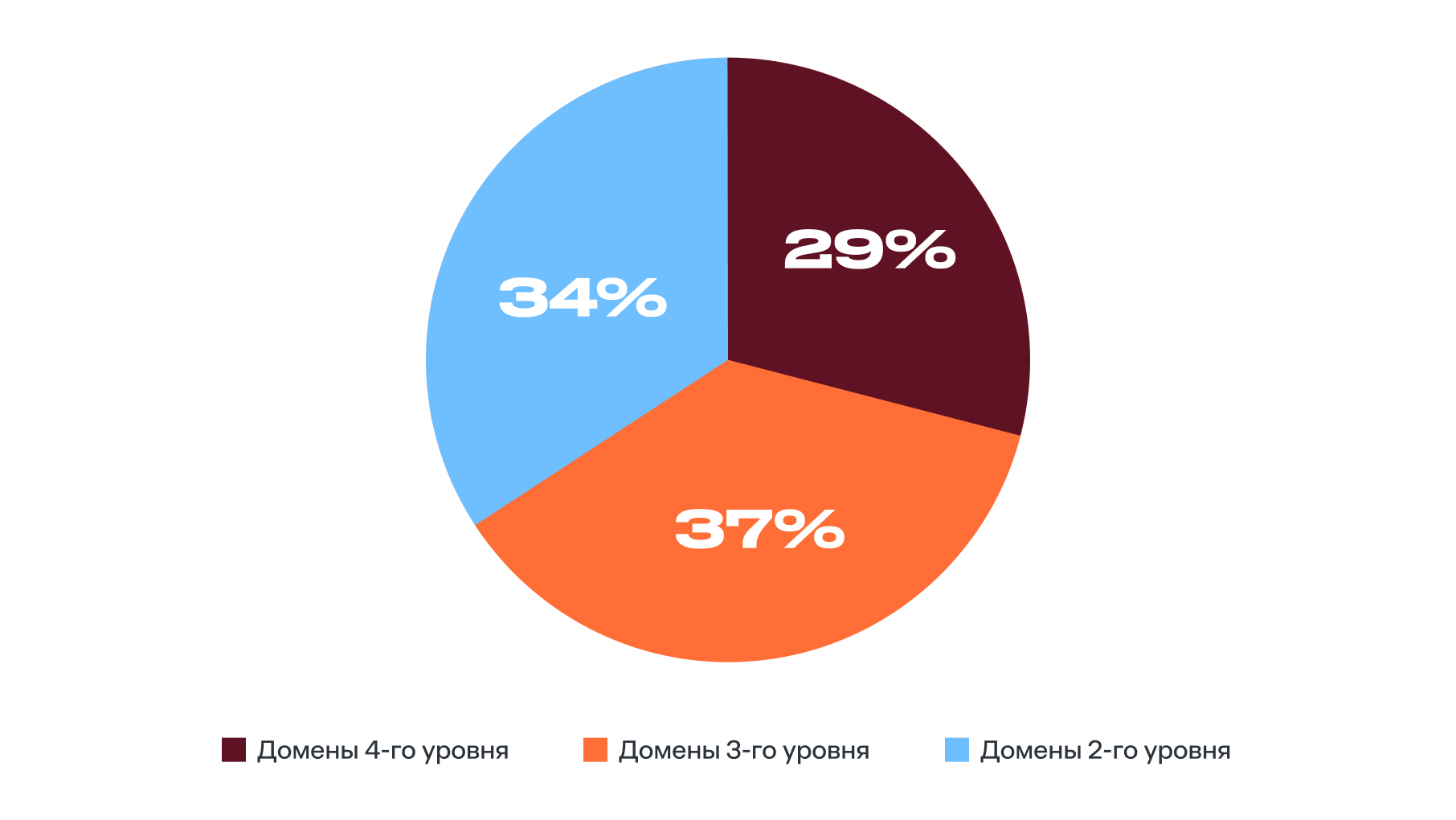

Ещё одна новая тенденция последнего года — количество фишинговых ресурсов, которые располагаются на доменах третьего и четвёртого уровней, впервые стало больше, чем на втором. Основная причина — рост сервисов с фиш-китами, которые позволяют быстро создавать огромное количество фишинговых ресурсов под разные бренды.

В большинстве случаев преступники нацеливаются на обычных людей и используют максимально простые схемы, которые не требуют больших вложений или сложных инструментов. Логика такая: если это работает и приносит доход, зачем усложнять?

На этом фоне выделяется так называемый производственный фишинг — атаки, ориентированные на компании. Здесь злоумышленники действуют точечно: выбирают конкретные организации, изучают их ИБ-профиль и используют более сложные схемы.

Например, в компании-жертве могут быть выбраны 10–15 сотрудников с доступом к критичной информации. Письма рассылаются в определённое время — когда вероятность открытия выше. Иногда, чтобы усложнить обнаружение, фейковый сайт работает только несколько часов.

В этой сфере активнее всех нигерийские группировки, хотя попадаются и российские, и украинские команды. Для таких атак требуются кастомные шаблоны, грамотные тексты и опытные исполнители — воркеров-тинейджеров здесь не привлекают.

Это нишевые схемы, которые не становятся массовыми, но их эффективность и потенциальный ущерб гораздо выше.

Сценариев и каналов доставки фишинговых атак становится всё больше, а сами схемы — всё изощрённее. Эффективная защита невозможна без системной работы: от анализа атакующих схем до взаимодействия с платформами и регистраторами. Именно на таких принципах строится работа в Solar AURA.

Как Solar AURA борется с фишингом

Методики выявления фишинговых ресурсов приходится совершенствовать в режиме нон-стоп. То, что работало пять лет назад, сейчас эффективно на 10–20%. Остальные 80–90% — это абсолютно новые решения. Как мы их находим:

Работаем над ошибками. Иногда мы что-то пропускаем и получаем обратную связь от клиентов. Тогда ищем причины, изучаем преступные схемы и адаптируем методики.

Следим за трендами. Например, в фишинге последних двух лет «модно» уходить от брендированных названий в своих сайтах. Так, преступники часто создают поддельные ресурсы от имени одного из наших клиентов — маркетплейса Wildberries. При этом в домене нередко используют автоматически сгенерированные сочетания букв и цифр, которые никакого отношения к бренду не имеют. И всё работает — люди не обращают внимания на странное имя сайта в адресной строке и попадаются на уловку.

Ещё одна нарастающая тенденция — регистрировать официальный домен, например, на банк и использовать его под совершенно другой бренд.

Сотрудничаем с онлайн-платформами. Мы постоянно отправляем данные о фишинге поисковикам и соцсетям, чтобы они могли оперативно их блокировать. Есть заблуждение, что многие иностранные компании игнорируют российские, но это не так, главное — собрать доказательства, что сайт фишинговый.

Иногда у меня спрашивают: зачем блокировать ресурсы, когда они уже выполнили свою задачу и преступники получили деньги? Это же работа постфактум, вред уже нанесён. Однако это нужно делать. Когда мы закрываем доступ к фишинговым сайтам, у злоумышленников появляется больше проблем: приходится создавать новые, тратить больше денег и времени. Это снижает рентабельность схем и делает массовые атаки менее устойчивыми, но не гарантирует полной защиты: ключевую роль играет поведение самих пользователей.

Как распознать фишинг в письме и на сайте

- Проверяйте адрес домена. Это всегда актуально. Хаотичное сочетание букв и цифр, например рассылка об акции на маркетплейсе от отправителя @whz-1245.com, — это повод насторожиться. Значок замка в адресной строке, который означает защищённое соединение, на самом деле не гарантия: почти все фишинговые сайты его используют.

- Внимательно читайте письма и сообщения. Преступников может выдать настойчивый призыв перейти по ссылке или скачать вложение. Если вас просят сделать что-то срочно или пугают фразами вроде «ваш аккаунт будет заблокирован через 5 минут» — это красный флаг. Банки и госорганизации так не работают.

Если уже перешли на сайт по подозрительной ссылке, фишинг выдадут:

- Ошибки в тексте, «кривой» перевод, необычное форматирование, «поплывший» дизайн.

- Содержание доменного имени. Например, фишинговые сайты могут содержать поддомены по типу .xyz и .top. Некоторые преступники также оставляют .ru для англоязычных сайтов.

- Способ загрузки страницы. Нередко преступники направляют пользователей на фейковый сайт редиректом через несколько адресов.

Главное — не торопитесь. Всегда перепроверяйте, если вас убеждают сделать какие-либо действия: ввести код из СМС, логин, пароль, персональные данные. Лучше обратиться по другим каналам связи в эту организацию. Например, позвонить в банк по номеру, который указан на обратной стороне карты.

Как пользователям и компаниям защититься от фишинговых атак

Защититься от фишинга на 100% невозможно: злоумышленники постоянно меняют подходы и адаптируются к новым средствам защиты. Тем не менее базовые меры цифровой гигиены позволяют существенно снизить вероятность успешной атаки как для частных лиц, так и для организаций.

Что можно сделать обычным пользователям:

- Использовать разные пароли для всех аккаунтов и устройств.

- Включить двухфакторную аутентификацию.

- Установить антивирусы для защиты почтового сервера и учётных записей.

- Использовать сервисы для анализа подозрительных URL-ссылок.

- Никогда не открывать файлы и ссылки из подозрительных писем.

- Мониторить сообщения о новых мошеннических схемах.

Как бизнесу минимизировать риск фишинговой атаки:

- Проводить регулярные тренинги по кибербезопасности среди сотрудников, в том числе имитации фишинга. Если в компании нет собственных ресурсов для организации курсов, можно обратиться к внешним экспертам или использовать специализированные SA-платформы.

- Пользоваться бесплатными почтовыми сервисами. Например, «Яндекс 360», «Mail.ru Бизнес». Они включают антиспам, антифишинг, антивирусную фильтрацию и аналитику.

- Устанавливать антивирусы и EDR-системы, которые позволяют обнаруживать и реагировать на угрозы на конечных устройствах.

- Включить двухфакторную аутентификацию.

- Ограничивать права доступа сотрудников.

- Вводить безопасные корпоративные политики с жёсткими правилами по работе с почтой, ссылками, вложениями и мессенджерами.

- Отслеживать фальшивые сайты, копирующие бренд компании, например через Group-IB Brand Protection, и сообщать о нарушениях в надзорные органы.

- Разработать план реагирования на инциденты: что делать при фишинговой атаке, кто отвечает, куда сообщать.

- Внедрять SIEM-системы. Они собирают, анализируют и коррелируют логи (журналы событий) со всех IT-систем компании, чтобы выявлять и помогать реагировать на потенциальные угрозы.

Главный совет для бизнеса — работать с внешними экспертами. Дело в том, что традиционными методами выявить фишинг сейчас практически невозможно, а создать эффективную антифишинговую платформу внутри организации очень сложно, особенно с нуля. Нужно наступить на сотню граблей и потратить массу времени, сил и средств. Именно поэтому многие компании делегируют эти задачи внешним игрокам с отраслевой экспертизой. Например, в Solar AURA мы выстраивали антифишинговые практики более 10 лет — это позволяет нам быстро выявлять угрозы и реагировать до того, как пользователь станет жертвой.

Главные тренды фишинга в 2025 году

На мой взгляд, в этом году главными тенденциями будут:

В массовом фишинге — максимальная автоматизация. Ручная работа у преступников сведена к минимуму, всё создаётся автоматически, вплоть до регистрации доменов. Кроме того, благодаря ИИ мы будем видеть всё больше атак с помощью сгенерированных видео. Например, «кружков» в «Телеграме» от якобы реальных лиц.

В целевом фишинге — таргетированные атаки на сотрудников. Так, в последние пару лет преступники часто используют схему Fake Boss, или «поддельный руководитель». Суть такая: злоумышленники выдают себя за начальников или директоров организации и отправляют инструкции — перевести деньги, передать документы или открыть доступ.

Фишинг в 2025 году превратился в масштабный сервис с гибкой архитектурой. Теперь устойчивость компаний и пользователей зависит не столько от технологий, сколько от знаний, готовности к адаптации и умения распознавать уязвимые сценарии ещё до того, как произойдёт компрометация.