Один пароль на сотни жертв: как защититься от атак с распылением паролей

Распространённые мифы о паролях:

- «У нас сложные пароли и частая смена — нас не взломают». На деле многие «сложные» пароли легко предсказать. Пример: Password2023! — есть и буквы в разных регистрах, и цифра, и спецсимвол, но подобрать такой вариант для хакеров не проблема. А частая смена пароля рождает предсказуемые шаблоны: Autumn2023 → Winter2024 → Spring2025. Для ботов это легко угадываемая последовательность.

- «Мы маленькие, неинтересны». Злоумышленники редко охотятся за конкретной маленькой компанией или школой. Но именно такие цели часто становятся «побочными жертвами»: массовые атаки запускаются на тысячи аккаунтов сразу, и уязвимые попадаются всегда. Особенно опасно, когда один пароль используют сразу несколько сотрудников.

- «MFA — панацея от взломов». Многофакторная аутентификация действительно снижает риски, но только если настроена правильно. Если включены устаревшие способы входа (Basic Authentication / POP3 / IMAP), MFA может попросту не сработать.

Что такое атака с распылением паролей

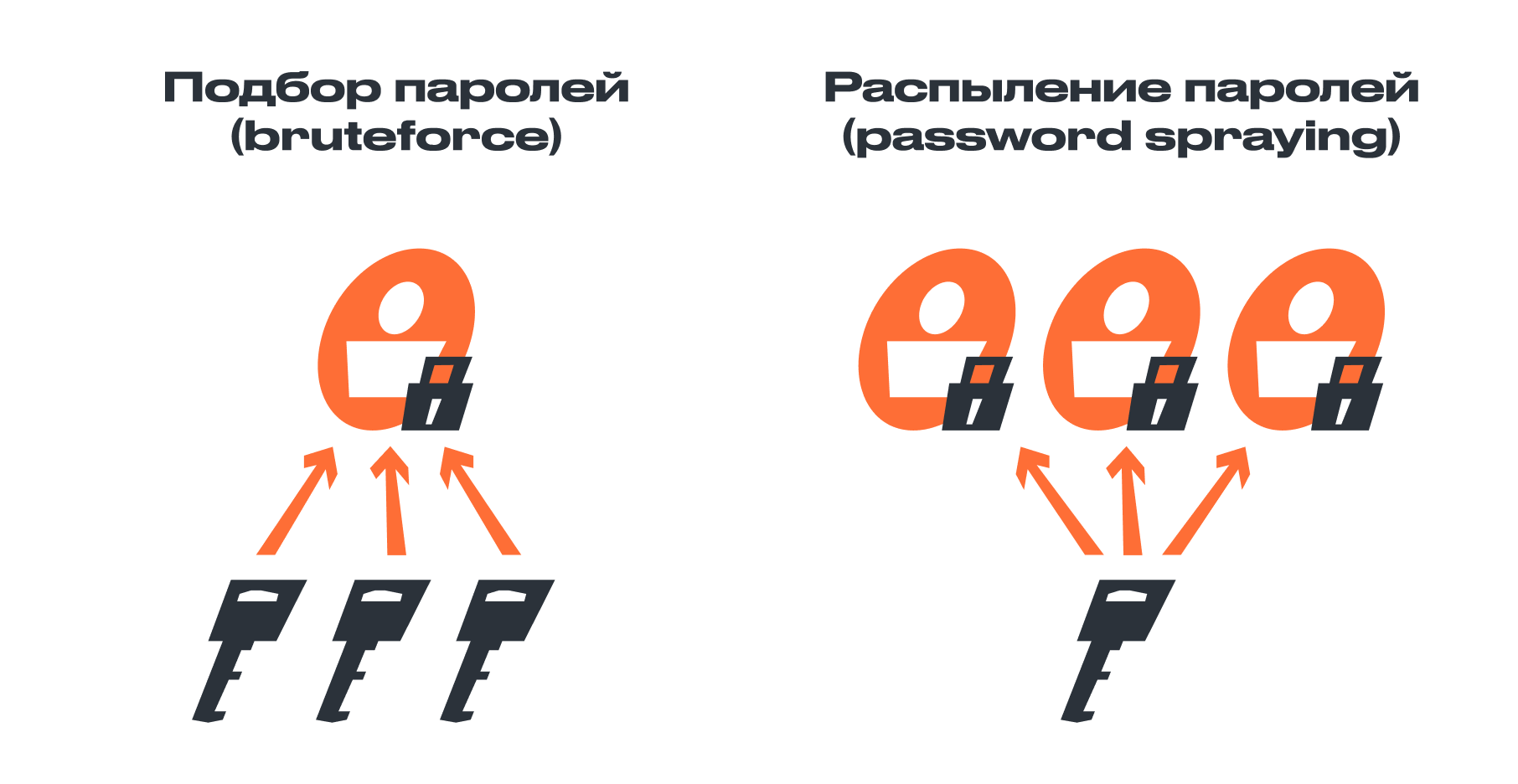

В последние годы злоумышленники всё чаще используют тактику, получившую название «распыление паролей» (password spraying). На первый взгляд эта атака похожа на классический подбор паролей (brute force), но есть важное отличие. При bruteforce злоумышленник пытается перебрать десятки или сотни вариантов к одному аккаунту. А при распылении — наоборот: берут один популярный пароль и проверяют его сразу на множестве логинов.

Как это выглядит на практике:

- На первом этапе злоумышленники с помощью OSINT и разведки выясняют формат логинов (например, имя.фамилия@домен или номер телефона).

- Берут базы логинов (почты, телефоны, учётки сотрудников) из утечек или открытых источников.

- Выбирают один «ходовой» пароль (например: Password2024! или 123456) и «распыляют» его по списку.

- Если есть хотя бы одно совпадение — доступ получен: можно читать почту, заходить в облачные сервисы, рассылать фишинг от имени жертвы или тихо готовиться к следующей фазе атаки.

Эта схема особенно хорошо срабатывает там, где сотрудники используют простые или одинаковые пароли для разных сервисов. Только в III квартале 2024 года более 70% серьёзных киберинцидентов в российских компаниях были связаны именно со взломом учётных записей сотрудников, это прямое следствие роста атак с распылением паролей.

Откуда берутся логины и пароли

Главный ресурс для атакующих — это огромные базы данных, которые появляются после утечек с разных сайтов и сервисов. Почта, номера телефонов, корпоративные учётки — всё это оказывается в даркнете или даже в открытом доступе. Проблема в том, что многие люди используют один и тот же адрес или номер на десятках платформ. Для хакеров это значит: нашли логин в одной базе — можно пробовать его где угодно.

Пароли для атак подбираются из так называемых агрегированных словарей — списков часто используемых паролей в различных вариациях. Туда входят как банальные варианты вроде 123456 или Qwe12345, так и их модификации по шаблону: Company2024, Autumn2023! и тому подобные. Пароли также компилируются из утечек. Для атакующих это всё равно что набор «универсальных ключей».

Почему метод удобен для злоумышленников:

- Масштабируемость. Один и тот же пароль можно протестировать сразу на сотнях или тысячах логинов. Это делает атаку быстрой и массовой.

- Низкий порог входа. Для таких атак не нужны глубокие технические знания — достаточно готовых баз данных и простых скриптов. Многие из них распространяются на хакерских форумах.

- Скрытность. Система часто не замечает подвоха: ведь не один аккаунт получает десятки неверных вводов, а множество логинов проверяется по одному разу.

- Дёшево и быстро. Всё может выполняться автоматически через доступные инструменты, а базы логинов/паролей можно купить или скачать бесплатно.

Именно поэтому распыление паролей стало одной из самых массовых и эффективных атак последних лет.

Как хакеры проникают в аккаунты

Ограничений в применении способа нет. На практике такие атаки могут быть направлены на сервисы, доступные извне. Техника распыления паролей чаще всего применяется к сервисам, которые доступны напрямую из интернета. В первую очередь это корпоративная почта (Exchange, Outlook), облачные порталы и VPN-доступ в сеть компании. Но под ударом может оказаться почти всё, куда можно войти по логину и паролю: личная почта, SSH-доступ к серверам, админ-панели сайтов или даже сервисные аккаунты администраторов.

В 2024 году, например, фиксировались массовые атаки на VPN разных производителей. Именно такая волна попыток помогла обнаружить серьёзную уязвимость в Cisco-серверах: компания была вынуждена выпускать обновления и усиливать защиту от переборов паролей.

Что происходит после успешного входа:

- Корпоративная почта. Хакер читает переписку, получает доступ к внутренним документам и рассылает фишинг от имени сотрудника.

- VPN-доступ. Злоумышленник попадает внутрь корпоративной сети и начинает искать уязвимости, собирать данные и готовить почву для дальнейшего взлома.

- Личный кабинет в облаке. Здесь часто хранятся сканы паспортов, финансовые документы или пароли от других сервисов — ценная добыча для преступников.

- Сервисные учётки админов. Технические аккаунты вроде backup_admin или vpn_test часто имеют высокий уровень доступа, но защищены простыми паролями. Это открывает хакеру двери почти ко всей системе.

Получив доступ к одному аккаунту, злоумышленник может использовать его как точку входа для более широкой атаки — например, загрузить вредоносное ПО или подбирать пароли к другим системам компании.

Кому и чем угрожают такие атаки

Обычно такие атаки автоматизированы и не требуют от злоумышленника высокой квалификации. Тем не менее они достаточно эффективны. Основная опасность в случае успешных атак типа распыление — это компрометация данных самого пользователя. А если речь идёт про корпоративные аккаунты, то и потенциальный риск компрометации инфраструктуры всей организации.

Частные пользователи

Распыление паролей часто остаётся незамеченным, потому что система не фиксирует множество неудачных попыток входа в один и тот же аккаунт. В зоне риска все, кто использует простые или повторяющиеся пароли для разных сервисов. Это позволяет злоумышленникам получить доступ сразу в несколько систем. В случае успешной атаки данные пользователя могут быть украдены, счета — взломаны, а аккаунты использованы для рассылки спама и фишинга.

Например, в 2024–2025 годах фиксировались случаи взлома аккаунтов на портале «Госуслуги». Так, в Волгограде была арестована группа из 14 хакеров, которые взломали не менее 500 учётных записей граждан. Злоумышленники массово подбирали пароли и затем меняли их, блокируя владельцам доступ и используя чужие данные для мошенничества и хищения денег.

Бизнес и госорганизации

Для компаний эта угроза ещё серьёзнее. Одного удачного входа в корпоративный аккаунт достаточно, чтобы злоумышленник закрепился внутри и начал расширять атаку. Чаще всего «слабым звеном» становятся обычные сотрудники или технические аккаунты с простыми паролями.

Основные угрозы для организаций:

- Утечка конфиденциальных данных. Получив доступ к почте или внутренним системам, атакующий может похитить коммерческую тайну, персональные данные клиентов и сотрудников или служебную переписку.

- Нарушение бизнес-процессов. Заблокированный аккаунт администратора, бухгалтера или системного инженера может парализовать работу отдела или целого подразделения.

- Финансовый ущерб. Доступ к корпоративной почте используется для фишинга, через который атакующие получают реквизиты для переводов или оформляют фиктивные платежи.

- Шантаж и репутационные риски. Хакеры нередко требуют выкуп за возврат доступа или неразглашение украденных данных. Даже единичный случай компрометации может подорвать доверие клиентов и партнёров.

- Использование инфраструктуры как плацдарма. После проникновения в сеть злоумышленники могут распространять вредоносное ПО, проводить дальнейшую разведку и атаковать подрядчиков или государственные сервисы.

Например, хакерская группировка APT28 (Fancy Bear) использовала атаку с распылением паролей против зарубежной корпорации. Сначала злоумышленники подобрали пароль к одной из учётных записей через внешний онлайн-сервис и получили доступ к корпоративной Wi-Fi-сети. Несмотря на включённую MFA, хакеры нашли обходной путь: они последовательно взламывали соседние сети и устройства, пока не смогли подключиться к Wi-Fi жертвы изнутри. После этого атака развилась: были украдены данные и использован эксплойт нулевого дня. Ключевой уязвимостью стал простой пароль, доступный извне без дополнительной защиты.

Важно понимать: в зоне риска не только крупные корпорации. Школы, колледжи, небольшие компании — для хакеров это удобные цели. Там часто действуют упрощённые правила безопасности: один пароль для нескольких сотрудников или устаревшие системы без надлежащей защиты.

Как защититься от атак с распылением паролей

Для обычных пользователей:

- Делайте пароли длинными и уникальными. Лучше использовать парольные фразы из 12+ символов с буквами в разном регистре, цифрами и спецсимволами. Например: «МойКот! СпитНаОкне2025».

- Не повторяйте пароли. Один сервис — один пароль. Повторение — главная находка для хакеров.

- Храните пароли в менеджере. Это надёжнее, чем записки или память.

- Включайте двухфакторную защиту (MFA). Даже если пароль украдут, без второго фактора войти в аккаунт будет сложно.

- Меняйте пароли при утечке. NIST SP 800-63B рекомендует менять пароли, только если есть реальные доказательства компрометации. Частые смены пароля без повода могут приводить к предсказуемым и слабым комбинациям, что снижает безопасность.

Для бизнеса:

- Уберите дефолтные и повторяющиеся пароли. Особенно для сервисных и технических аккаунтов.

- Используйте корпоративные менеджеры паролей. Храните доступы не в таблицах или текстовых файлах, а в специализированных сервисах, доступных только ответственным администраторам.

- Внедрите понятную политику паролей. Проверяйте новые пароли по базам утечек и запрещайте самые популярные комбинации.

- Защитите внешний периметр. Все сервисы, доступные из интернета, должны быть под MFA или вынесены за VPN.

- Введите двухфакторную аутентификацию. Одной лишь комбинации логина и пароля часто недостаточно для защиты конфиденциальной информации.

- Следите за «шумом». Настройте системы безопасности так, чтобы они замечали массовые попытки входа в разные аккаунты с одного IP или из необычных стран / в необычное время суток.

- Используйте автоматические блокировки. Современные WAF и NGFW умеют временно отрезать подозрительные источники.

- Настройте SIEM/SOC под распыление. Так, чтобы:

- фиксировать множество неудачных попыток входа в разные аккаунты с одного источника;

- отслеживать логины из нетипичных стран и в необычное время;

- выявлять массовые попытки авторизации с признаками использования одинакового пароля.

Главное правило: даже если злоумышленнику удалось подобрать один пароль, это не должно автоматически открывать ему путь в корпоративную сеть или к личным данным. Пароли — лишь первый барьер, и именно многоуровневая защита определяет устойчивость компании или пользователя к атакам. И чем сложнее хакеру будет продвинуться дальше одного скомпрометированного аккаунта, тем выше шанс, что его действия будут вовремя замечены и остановлены.