Преимущества и риски OSINT: найдите свои слабые места раньше атакующих

OSINT в кибербезопасности

Разведка из открытых источников существовала ещё задолго до появления термина OSINT. К примеру, древние римляне внедряли своих шпионов к рабам, и те собирали слухи, многие из которых потом подтверждались. После появления газет, изобретения радио и телевидения поиск источников информации значительно расширился.

История OSINT началась в декабре 1941 года, когда была создана Служба мониторинга зарубежных трансляций в США для сбора и изучения радиопрограмм. Сотрудники службы переводили радиопередачи и отправляли в военные ведомства в виде еженедельных отчётов.

Сегодня OSINT стал важной дисциплиной в области кибербезопасности. Он помогает специалистам по безопасности оценивать риски, находить открытые активы и понимать потенциальные угрозы. OSINT даёт организациям более ясную картину цифрового следа и помогает выявлять слабые места до того, как их могут использовать злоумышленники.

Например, пентестеры могут применять OSINT на этапе разведки, чтобы обнаружить открытые домены или сервисы. Команды threat intelligence могут опираться на него, чтобы отслеживать вредоносную активность в соцсетях или на теневых форумах. В то же время красные и синие команды могут использовать OSINT, чтобы проверять, какие элементы инфраструктуры организации остаются доступными и заметными для внешнего наблюдателя. Это также помогает специалистам по безопасности выявлять тактики злоумышленников.

Конечно, те же методы работают и в обратную сторону. Любая публичная информация об организации в равной степени доступна злоумышленникам. Они могут использовать OSINT, например, для атак типа spearphishing (целевой фишинг): знание привычек цели или её коллег делает «приманку» более убедительной.

Инструменты и техники

Практики OSINT могут использовать множество открытых и коммерческих инструментов, которые автоматизируют сбор и анализ данных. Вот некоторые из самых распространённых:

- Shodan и Censys: это базовые инструменты среди поисковых систем по устройствам, подключённым к интернету, таким как роутеры и IP-камеры. Они помогают выявлять открытые системы в сети организации. Например, открытые порты, публично доступные API и небезопасные сертификаты.

- Maltego: инструмент, который наглядно показывает, как связаны между собой люди, домены, IP-адреса и другие объекты, и за счёт этого помогает находить скрытые отношения между ними.

- TheHarvester, Recon-ng, SpiderFoot: наборы скриптов, которые собирают адреса электронной почты, поддомены, хосты, имена пользователей и т. д. из разных источников (например, WHOIS, поисковых систем, соцсетей и публичных баз данных). Они полезны на этапе разведки при тестировании на проникновение: помогают собрать информацию об инфраструктуре цели до того, как начнутся попытки эксплуатации уязвимостей.

- OSINT Framework и OSINTCombine: эти инструменты организуют сотни бесплатных ресурсов по категориям (веб-поиск, платформы соцсетей, государственные сайты и т. д.), упрощают поиск нужного инструмента для каждой задачи.

- Google Dorks и GooFuzz: продвинутые техники поиска (с использованием операторов вроде site: или filetype:), которые помогают находить чувствительные данные, проиндексированные поисковыми системами.

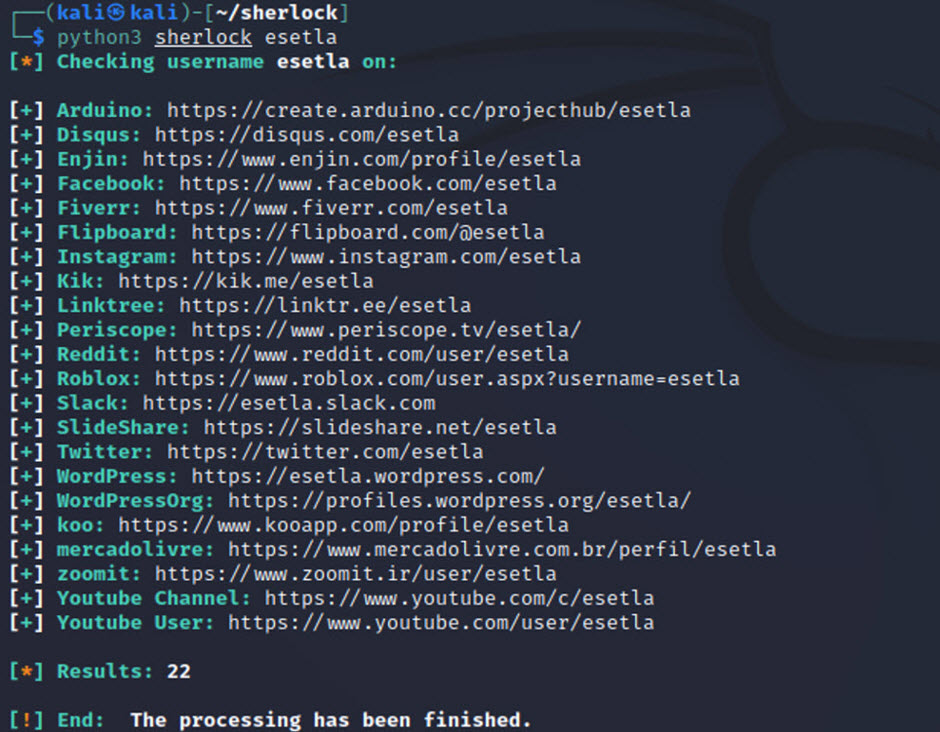

- Инструменты для социальных сетей: платформы вроде Namechk и Sherlock проверяют, под каким никнеймом человек зарегистрирован на десятках площадок, и дают ссылки на найденные аккаунты. Это помогает собрать воедино его цифровой профиль. Более продвинутые инструменты, такие как Skopenow, Telegago или AccountAnalysis, анализируют активность пользователя и его связи в соцсетях и мессенджерах, показывая, с кем человек общается, какие темы его интересуют и в каких сообществах он участвует.

- Анализ метаданных: инструменты вроде ExifTool, FOCA и Metagoofil извлекают геолокацию, имена авторов, временные метки и другие данные, содержащиеся в изображениях и документах.

- Мониторинг угроз: автоматизированные проекты могут сочетать OSINT с оповещениями в реальном времени. Например, FBI Watchdog предупреждает о доменах, изъятых законным путём, об изменениях DNS в реальном времени. Также существуют различные инструменты, которые отслеживают криминальные форумы, чтобы заранее выявлять признаки кампаний вымогателей.

Источник: WeliveSecurity

С чего начать

Придерживайтесь классического цикла разведки:

- Сначала определите свои цели, то есть чётко сформулируйте, что именно вы исследуете и на какие вопросы пытаетесь найти ответы.

- Затем определите релевантные источники, например, социальные сети, сайты, государственные базы данных или публичные реестры.

- После этого соберите и проанализируйте данные с помощью выбранных OSINT-инструментов.

- В конце задокументируйте то, что вы нашли, и оцените, насколько надёжен каждый фрагмент информации. Обязательно указывайте источники и тщательно фиксируйте результаты, чтобы снизить число ошибок и сделать анализ убедительным.

Рекомендуемые бесплатные инструменты для старта

- Изучите OSINT Framework, чтобы найти ресурсы, сгруппированные по категориям. Экспериментируйте с TheHarvester, SpiderFoot и Recon-ng, чтобы понять, как работает автоматизированный сбор данных.

- Освойте базовый Google Dorking и разберитесь, как работать с Shodan.

- Также стоит попробовать Maltego, который объединяет несколько API в одном интерфейсе и помогает визуализировать связи и наборы данных.

- Используйте сервисы вроде HackerLab.

Как это работает?

Допустим, компания подозревает утечку данных. Аналитик OSINT может действовать так. Сначала он проверяет базы утечек, например Have I Been Pwned, чтобы понять, встречаются ли корпоративные адреса электронной почты в известных сливax. Затем он использует Google Dorks, чтобы найти публично открытые документы, например по запросам вроде filetype: xls CEO email.

После этого он проверяет наличие незащищённых серверов через Shodan или Censys. Далее, используя Maltego или инструменты разведки по социальным сетям (SocMINT), он сопоставляет публичные профили сотрудников, чтобы выявить случайные раскрытия конфиденциальной информации.

В итоге выясняется, что сервер, проиндексированный Google, был защищён слабыми учётными данными. Команда обновляет настройки и уведомляет пользователей, предотвращая потенциально серьёзную утечку.

Важно помнить, что умение пользоваться OSINT-инструментами — это одно, а проводить расследования — совсем другое. Важно понимать, когда уместно создавать sock-puppet-аккаунты для наблюдения, когда имеет смысл применять скрейпинг для работы с крупными массивами информации и в каких случаях оправданно обращение к даркнет-ресурсам. При этом нельзя забывать о законах о приватности и этических границах поиска: соблюдение правовых и моральных норм — не опция, а часть профессионального поведения.

При этом нужно понимать, что собранные через OSINT телефоны, адреса, ИНН, профили соцсетей могут подпадать под закон о персональных данных без одобрения субъекта, если их планируют хранить, использовать или передавать кому-то ещё.

Кейс от Solar 4RAYS

Легальная OSINT-аналитика базируется на принципе сбора данных только из открытых источников. При этом путь решения задач по OSINT может быть любым, если он легально приводит к результату.

Легенда: друг, путешествуя за рубежом, нашёл интересное граффити, автора которого захотел привлечь разрисовать унылые трансформаторные будки в своём районе.

Задание: найди место, в котором находится граффити, и имя его автора. Возможно, вам стоит посмотреть панорамы за разные годы.

Вариант решения № 1:

- сначала стоит сделать фотографию светлее, насыщеннее и резче в фоторедакторе;

- дальше загружаем картинку в «Яндекс», где мы находим похожую стену, но с другим граффити;

- из поиска переходим на TripAdvisor, где мы получаем адрес (172 Rue Saint-Maur);

- на панорамах Google от июля 2020 года находим наше граффити с тегом автора.

Ответы соответственно:

48.87033, 2.37346

Tres Dos Odv

Вариант решения № 2:

- «с ноги» без лишних приветствий переходим в поиск по картинке в Google;

- картинка нас отправляет на публикацию журналиста Jade Serrano:

- здесь расположено оригинальное изображение;

- отмечено местоположение (Rue Saint-Maur, Paris);

- и часть имени автора (TresDos).

- проверяем: улица достаточно длинная, поэтому ищем подсказки на изображении — лавка Parashar;

- поиск на картах приводит нас на адрес (172 Rue Saint-Maur), где на панораме 2020 года мы находим наше изображение;

- вернёмся к имени автора — у нас есть часть имени, а по маске мы помним, что нам нужно три части, поэтому внимательно изучаем изображение, где видно тег автора — TresDos Odv.

- гуглится? — да, указываем данные в ответе, как просит маска (4 — 3 — 3): Tres Dos Odv.

Ответы:

48.8702367,2.3730485 — если вводить адрес с домом;

48.8702332,2.3733704 — если искать Parashar;

48.8701995,2.3732304 — если смотреть координаты на панораме с граффити в 2020 году.

И ещё множество других вариантов, которые отличаются на несколько знаков, если вы используете конкретные точки на карте или другие системы для навигации и определения координат.