Приступная крепость: как научить сотрудников кибербезопасности

Обучающая платформа для повышения осведомлённости сотрудников в области ИБ

Зачем нужно обучать всех сотрудников ИБ

Начну издалека, чтобы был понятен контекст. 20 лет назад интернет только набирал популярность, а ИБ существовала лишь концептуально. Если образно, то даже крупные компании в то время можно было сравнить с деревней, в которой хранятся сокровища-данные, но ещё нет охранной системы. В итоге каждый проходящий мимо бандит или даже школьник, начитавшийся журнала «Хакер», мог украсть ценную информацию.

Со временем компании осознали риски и начали инвестировать в развитие кибербезопасности: у деревни появились высокие стены, ров с водой и ловушки. Сокровища всё ещё можно было похитить, но для этого понадобился бы целый отряд хакеров-ниндзя. Однако появилась новая уязвимость — ворота, через которые местные жители входили и выходили. Злоумышленники стали прикидываться друзьями, стучать в ворота, а жители сами их пускали и показывали, где лежат сокровища.

Человеческий фактор и сегодня остаётся самым уязвимым звеном в информационной безопасности. К примеру, по данным Solar JSOC за 2024 год, одной из ключевых проблем в безопасности российских компаний являются слабые пароли. А согласно отчёту Fortinet, более 80% организаций за последний год стали жертвами кибератак, направленных на конкретных сотрудников. Среди них — фишинг, вредоносное ПО и атаки с подбором паролей.

Можно содержать огромный отдел ИБ, использовать самые передовые решения для киберзащиты, и компания будет казаться неприступной крепостью, но одна «невинная» ошибка рядового сотрудника может стоить бизнесу миллиардов. Именно поэтому нужно обязательно обучать весь персонал. Вопрос только один: как это сделать?

Что такое SA-платформы и почему они незаменимы для бизнеса

Security Awareness, или осведомлённость о кибербезопасности, — это процесс обучения сотрудников навыкам ИБ, которые помогают сохранить конфиденциальные данные компании. На сегодняшний день это единственное решение в кибербезопасности, которое напрямую направлено на работу с человеком.

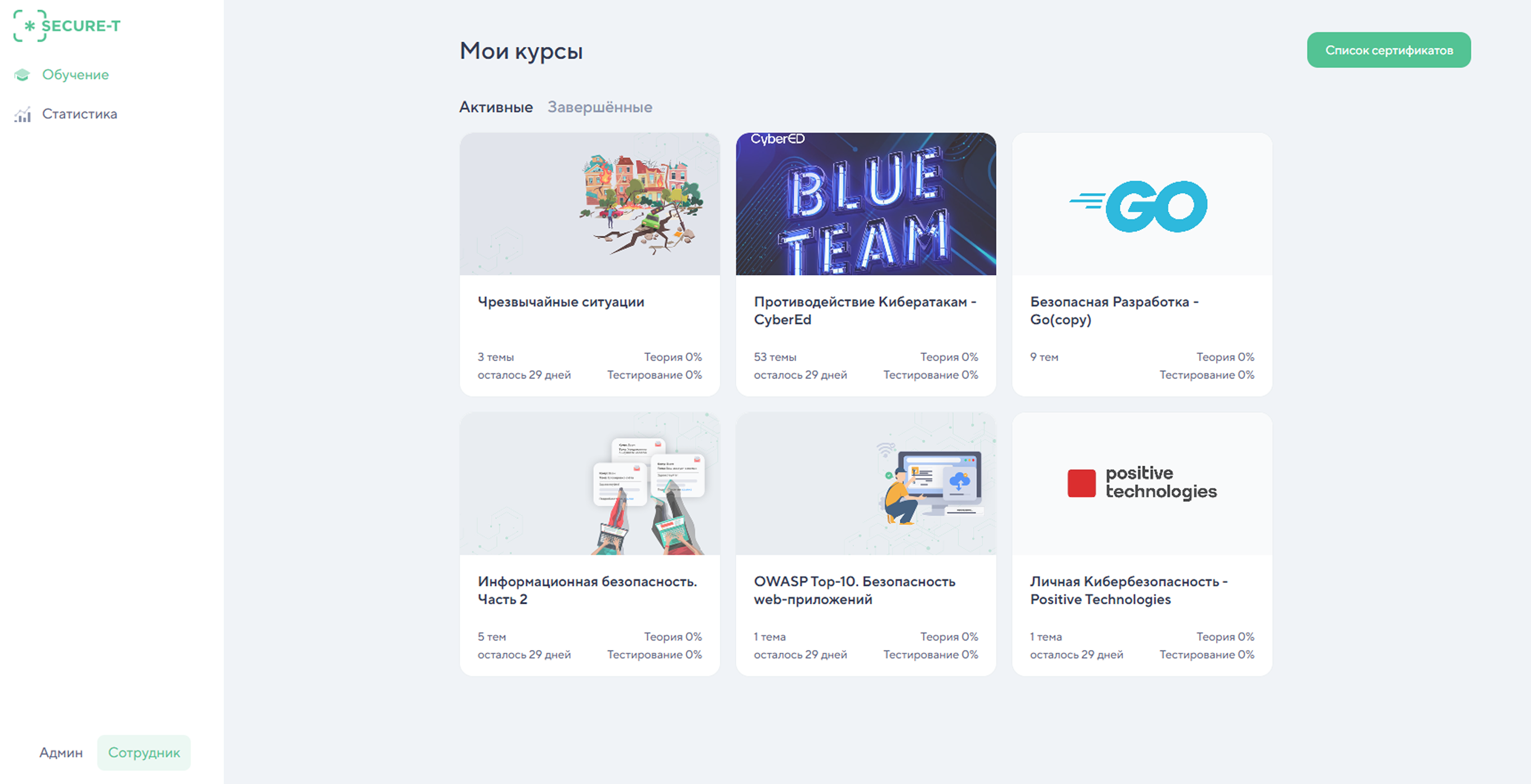

SA-платформы содержат три модуля, которые образуют повторяющийся цикл:

- Обучение — теоретические материалы и курсы. Например, сколько символов должно быть в пароле и тому подобное.

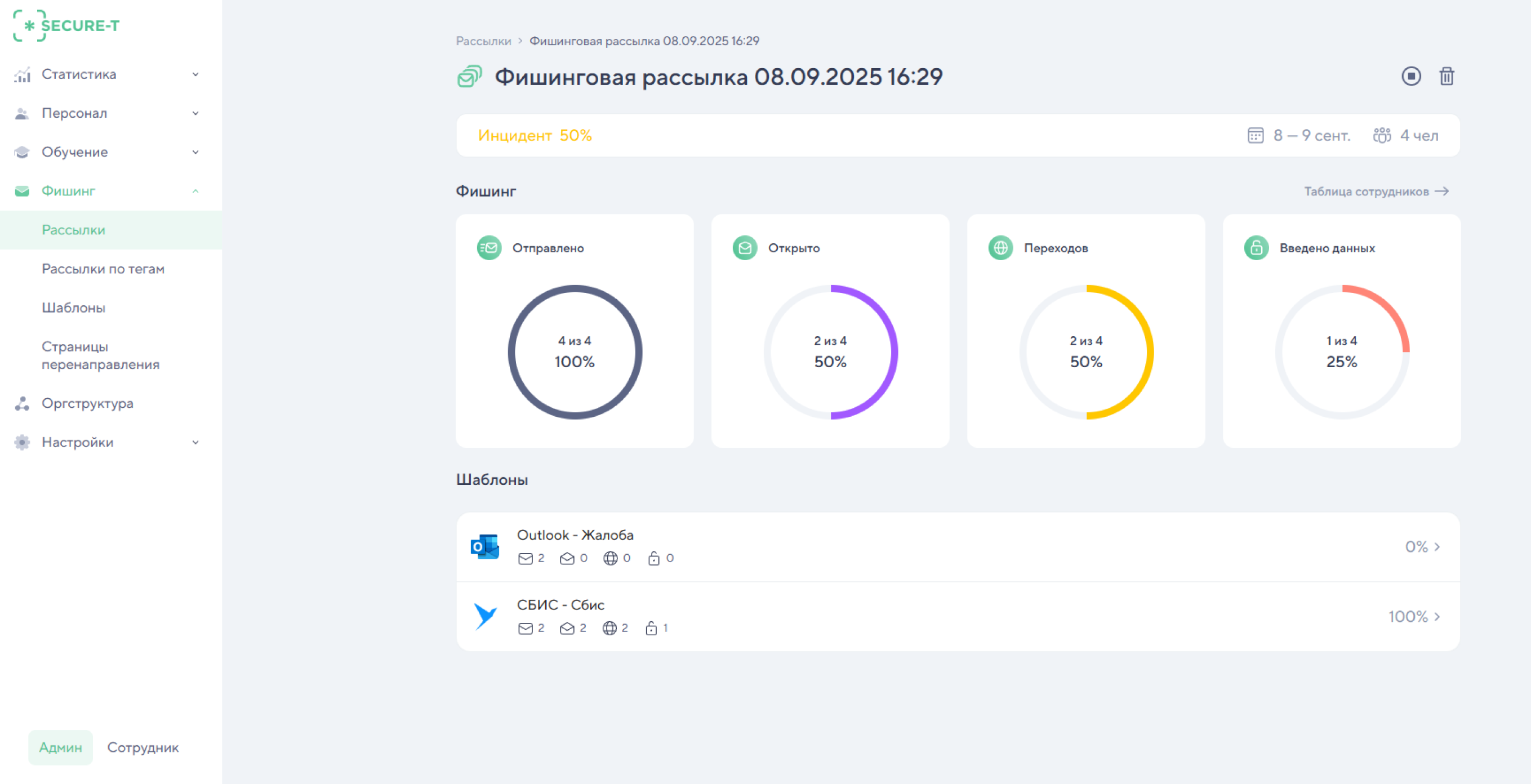

- Фишинговый модуль напоминает больше пожарные учения. С его помощью администрация компании может имитировать фишинг или вирусные вложения.

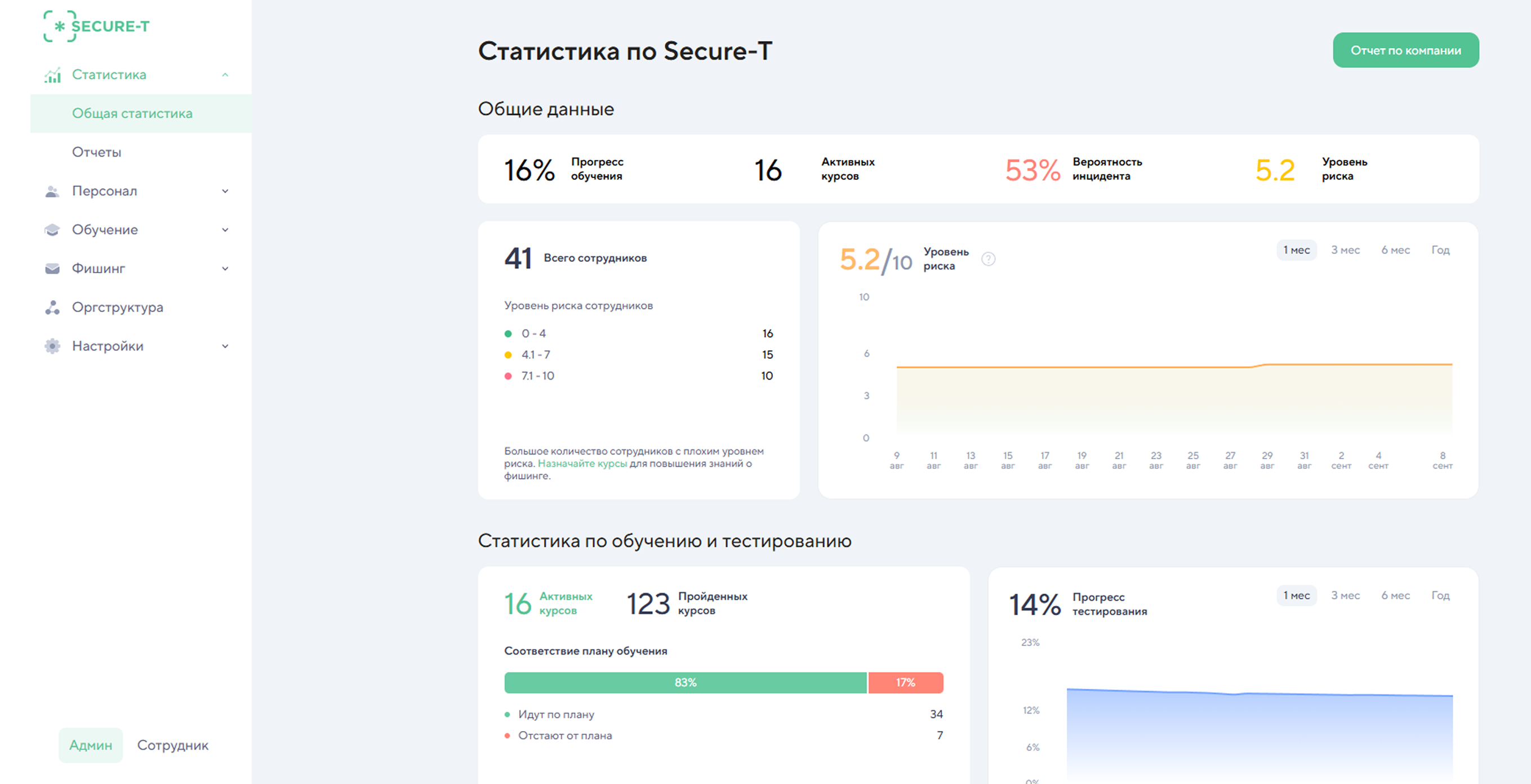

- Статистика позволяет отследить, насколько человеческий фактор влияет на информационную безопасность в компании и какие сотрудники представляют наибольшую угрозу.

Первая SA-компания KnowBe4 появилась в 2010 году. Интересно, что одним из главных её акционеров стал знаменитый хакер и бывший уголовник Кевин Митник. До руководителей бизнеса важность обучения сотрудников доходила куда дольше.

В России SA-платформы появились девять лет назад, но осознанный интерес у бизнеса проснулся не сразу. Последние несколько лет компании пользуются ими всё активнее, и вот почему.

Комплаенс, или соответствие требованиям законодательства. Существует пять федеральных законов, которые прямо говорят, что кибербезопасностью нужно заниматься:

- 187-ФЗ перечисляет базовые принципы обеспечения ИБ, которые могут предотвратить кибератаки на российские информационные ресурсы;

- 149-ФЗ описывает, какая информация считается конфиденциальной, основные требования к защите информации и ответственность за нарушения;

- 152-ФЗ регулирует работу с персональными данными;

- 98-ФЗ определяет, что такое коммерческая тайна, как её охранять и что будет в случае утечки;

- 63-ФЗ касается электронной подписи, которая помогает подтвердить подлинность информации и избежать её искажения.

Есть ещё локальные акты и постановления, которые устанавливают требования к обеспечению ИБ, например положение № 851-П Центробанка для финансовых организаций.

Контроль. Человеческий фактор всегда был и будет, и никакое обучение кибербезопасности не сможет исключить его. Но SA-платформы позволяют оценивать прогресс каждого сотрудника и его уязвимость перед хакерами. Отмечу тенденцию: хотя основным каналом фишинга остаётся корпоративная почта, мы видим и сильный рост угроз в соцсетях и мессенджерах. Наша задача — отслеживать эти угрозы, объясняя, какие могут быть риски и последствия.

Экономическая выгода. Если компании решили самостоятельно организовать обучение сотрудников кибербезопасности, то столкнутся со следующими проблемами:

- кому поручить эту задачу? Например, придётся загрузить работой HR-отдел или обратиться на аутсорс;

- чтобы собрать статистику, понадобятся LMS-платформа и тот, кто возьмёт на себя отчётность;

- кроме теории, нужно проводить фишинговые имитации. Для этого, конечно, есть опенсорсные решения, но у них нет технической поддержки и обновляются они редко.

Если говорить о деньгах, то давайте прикинем: на нашей платформе 110 обучающих курсов, автоматическая отчётность и есть возможность проводить тренировочный фишинг. Самостоятельная реализация чего-то подобного обойдётся в приличную сумму, существенную даже для корпораций. Даже если материал для курсов уже готов, то перед запуском потребуется подготовка. Чтобы поставить процесс обучения на рельсы, уйдёт как минимум несколько месяцев — всё это время бизнес будет тратить деньги и не видеть результатов.

Адаптация. Хакеры каждый год придумывают новые схемы, поэтому обучающие курсы нужно постоянно актуализировать и отслеживать, как меняется статистика по общему количеству взломов и влиянию человеческого фактора. Например, ChatGPT появился только пару лет назад — сотрудники не до конца понимают, как это работает, и могут без задней мысли загрузить туда конфиденциальные данные, чтобы написать официальное письмо или составить презентацию.

Методы атак постоянно развиваются и быстро адаптируются под современные тенденции, значит, и знания сотрудников нужно постоянно актуализировать. Разовые учения здесь мало помогают: послушали и забыли. Важно, чтобы кибербезопасность всегда была в поле зрения персонала, а информация о новых угрозах и мерах защиты доносилась своевременно. Это уже про внедрение киберкультуры в компании.

Как Security Awareness помогает развивать киберкультуру

Сейчас о киберкультуре говорит каждый второй спикер на конференциях, но, что под ней подразумевается, никто не знает. Мы в Secure-T определили её так.

Киберкультура — это комплекс мер и ценностей, которые позволяют выстроить внутри компании процессы противодействия мошенникам и ретранслирования информации между сотрудниками.

А также вывели три уровня киберкультуры в компаниях.

«Бумажное царство». В компании выполняются только минимальные требования законодательства, причём большинство — только на бумаге.

Однажды к нам за аналитикой обратилось крупное предприятие. У них взломали учётную запись с административным доступом и закинули туда шифровальщик — завод встал. На восстановление доступа ушло пять часов, а простой обошёлся производству в 1,5 млн долларов. Мы изучили отчёт происшествия, и на предпоследней странице было написано: «Пароль надёжный — Terminator2018». История произошла в 2021 году, получается, что «надёжный пароль» ещё и не менялся три года.

Базовый уровень. Всем сотрудникам назначают одни и те же курсы, рассылают одни и те же фишинговые атаки. Это типичное состояние информационной безопасности и SA-платформ в компаниях.

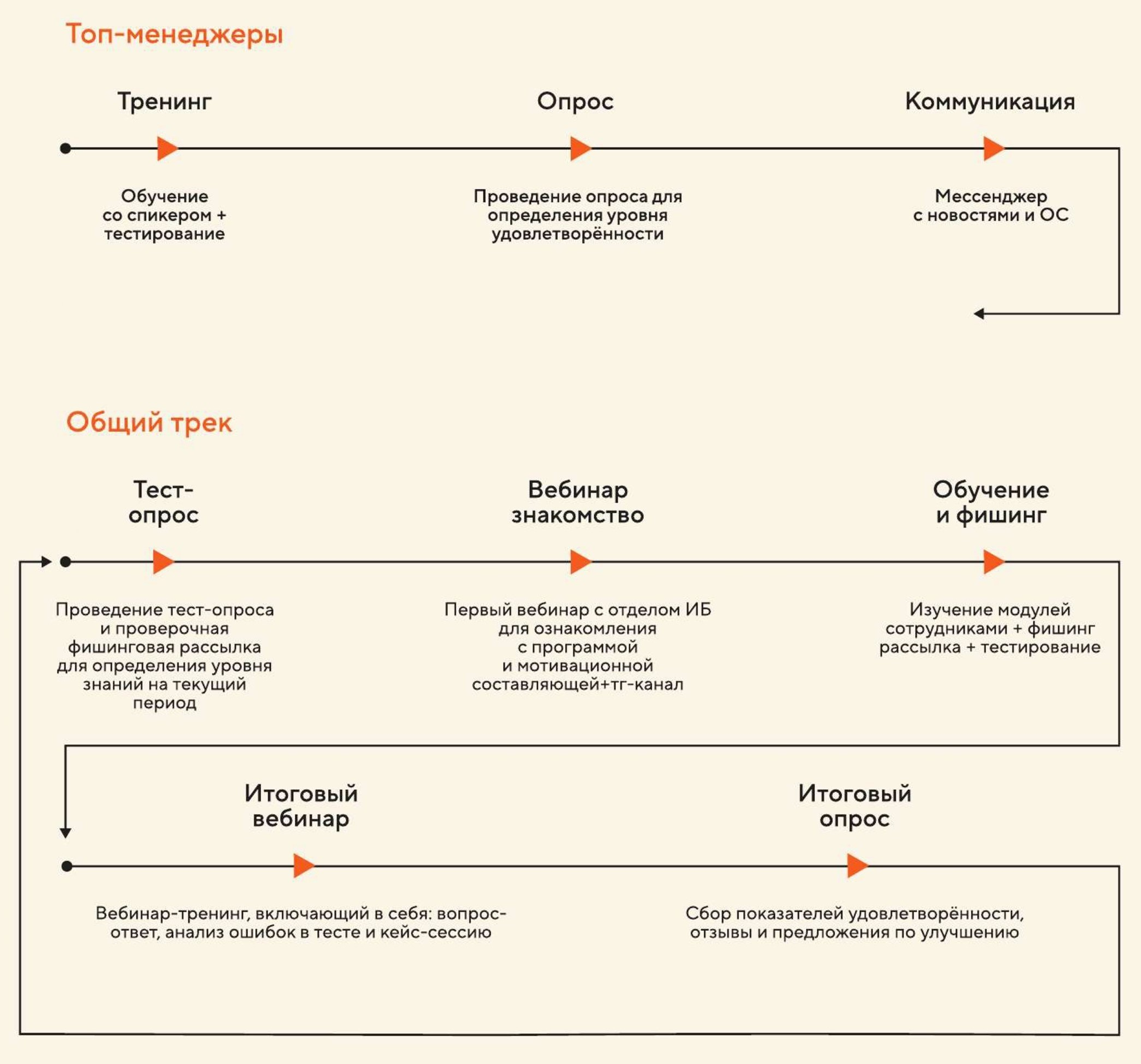

Зрелая киберкультура. К базовому решению добавляются две вещи:

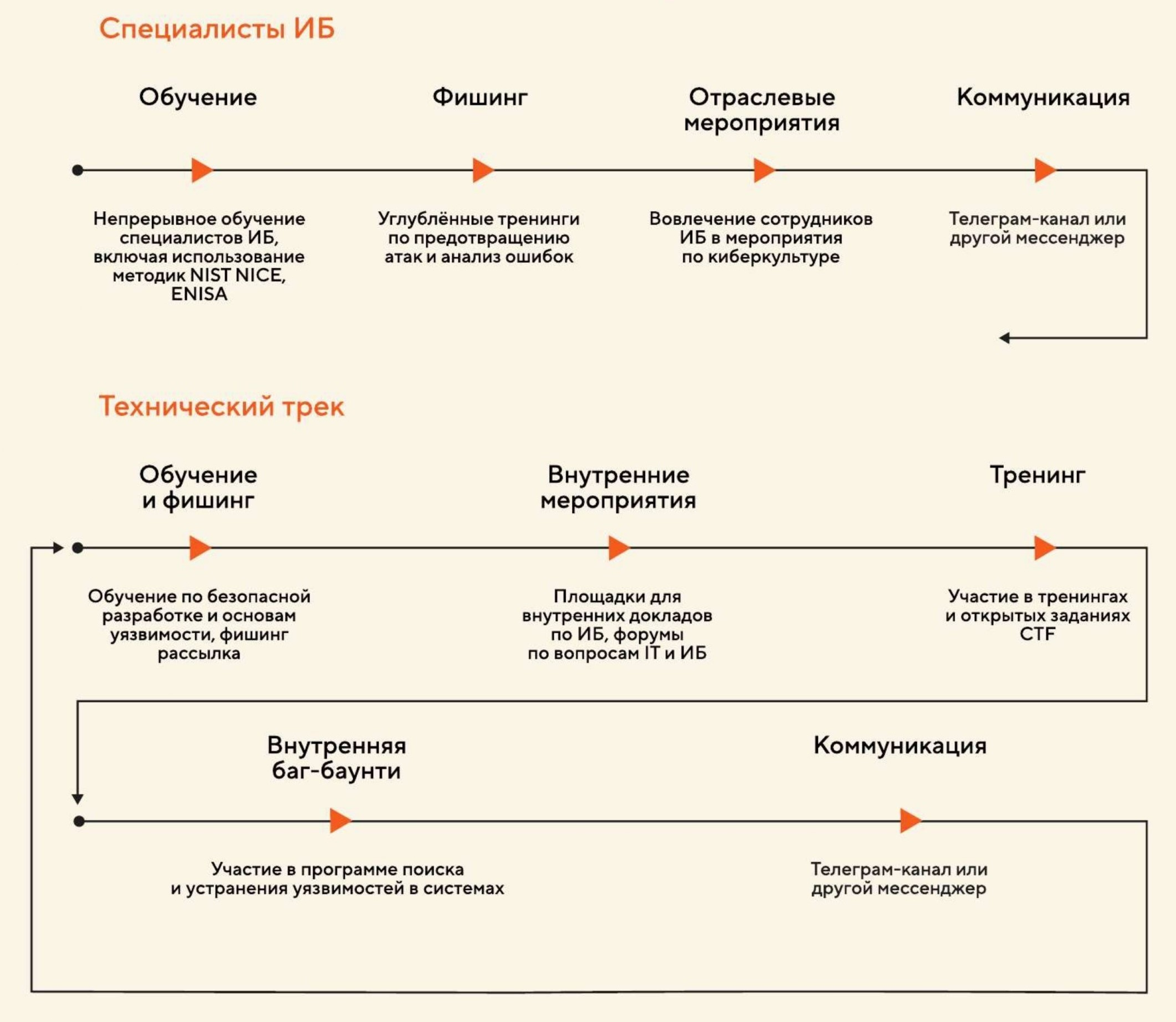

- сотрудников компаний по SANS делят минимум на четыре группы: топ-менеджеры, разработчики, общий трек и специалисты ИБ — и для каждой составляют индивидуальный план обучения. Например, разработчикам не нужно доносить, что пароль должен быть длиннее 15 символов. Им нужно знать, как искать уязвимости в приложениях и как писать безопасный код;

- добавляется коммуникация: вебинары, митапы, обратная связь. Это нужно, чтобы сотрудники видели в отделе информационной безопасности друга, а не источник наказания и не боялись сообщать о проблемах сразу. Если наказывать за утечки, то в следующий раз человек ожидаемо промолчит и злоумышленники смогут получить доступ к данным.

Зрелая киберкультура позволяет значительно сократить количество утечек и правильно позиционировать функцию ИБ в компании, но, по моим наблюдениям, кроме 7–8 корпораций, до формирования киберкультуры мало кто добрался. Именно поэтому у нас огромное поле для работы. И к сожалению, к нам обычно обращаются уже после того, как произошёл инцидент, а не до события.

В зрелой киберкультуре треки обучения топ-менеджеров и рядовых сотрудников, например, могут выглядеть так ↓

А трек для разработчиков и ИБ-специалистов — так ↓

Я уверен, что киберкультуру нужно развивать в каждой зрелой организации. Только так мы сможем снизить количество успешных атак. Именно поэтому мы выложили «Стратегию киберкультуры» в открытый доступ — скачивайте, изучайте, внедряйте.

Мы понимаем, что, как и любая стратегия, наш документ может быть сложен для восприятия. Именно поэтому поставили перед собой задачу формирования и развития фреймворков — неких практических руководств по формированию киберкультуры. В настоящий момент мы выпустили первый — по выстраиванию базового процесса повышения осведомлённости, но планируем выработать соответствующий документ по каждой из групп пользователей в организации. Их реализация как раз и приведёт к полноценному формированию киберкультуры внутри компании. Есть с чего начать;)

И конечно же, читайте «Киберболоид», чтобы быть в курсе новых угроз и способов защиты данных. До встречи!