Предупреждён — значит вооружён: топ-10 мировых трендов в кибербезопасности

В 2025 году поменялся ландшафт кибербезопасности — теперь это симбиоз инновационных технологий, корпоративной культуры и правильно выстроенной стратегии. Мошенники пытаются взломать эту оборону и бьют по самым «жирным» направлениям. Под угрозой в первую очередь фармацевтические и IT-компании, промышленные гиганты, организации из сферы услуг и предприятия военно-промышленного комплекса. Что ждать от кибербезопасности, куда идёт отрасль дальше, рассказал в статье технический журналист Кристиан Макканн (Kristian McCann).

Кристиан Макканн (Kristian McCann) — технический журналист Today Digital, экс-редактор AI Magazine и Cyber Magazine. Более шести лет пишет о технологиях для СМИ, социальных сетей и новостных порталов. Работал с такими изданиями, как BizClik, IoT Insider, Startups Magazine и др.

Особенности кибербезопасности в 2025 году:

- Сложная геополитическая обстановка. Хакеры научились зарабатывать на политике. При этом всё чаще они объединяются по идеологическим мотивам. Самое их любимое оружие — дипфейки для распространения дезинформации.

Пример: фальшивые фото с Дональдом Трампом и врачом-эпидемиологом Энтони Фаучи, известным в Сети как «Доктор Зло». Было доказано, что кадры сгенерированы ИИ, но они успели нанести вред репутации Трампа — вызвали негативную реакцию консерваторов, и будущий президент потерял в рейтинге.

- Искусственный интеллект. С одной стороны, ИИ позволяет анализировать события ИБ, выявлять вредоносные приложения и мошеннические схемы. С другой — помогает хакерам создавать сложные инструменты социальной инженерии и разрабатывать автономное вредоносное ПО, способное адаптироваться и развиваться без вмешательства человека.

Пример: с помощью ИИ пароли взламывать стало легче и быстрее. Алгоритмы вроде PassGANсовершенствуются каждую минуту и обучаются на утёкших в общий доступ данных. В итоге традиционной защиты от взлома становится недостаточно.

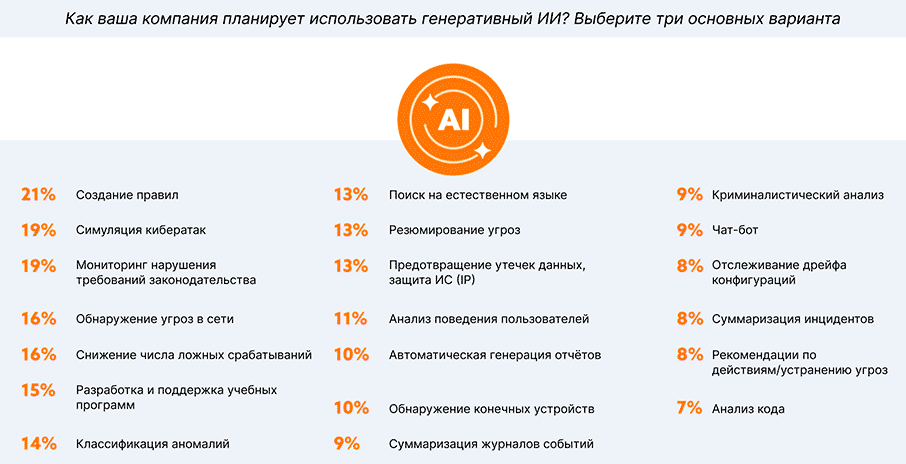

ИИ буквально проникает и в корпорации. Согласно отчёту Google Cloud и Cloud Security Alliance, 55% компаний планируют внедрить технологии генеративного ИИ.

С чем уже приходится работать: 10 тенденций в ИБ

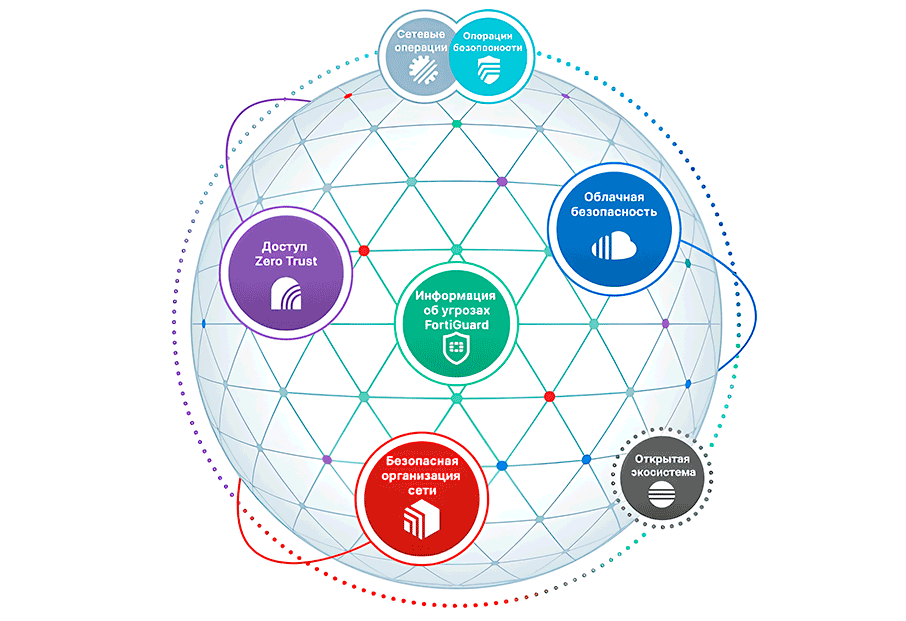

10. Ячеистая архитектура кибербезопасности

Ячеистая или сетчатая, архитектура кибербезопасности (Cybersecurity Mesh Architecture, CSMA) — концепция, в которой компоненты архитектуры обмениваются информацией, вместе ищут инциденты и устраняют их последствия. Они взаимосвязаны, даже если находятся в разных местах — например, ПК, облако и центр обработки данных (ЦОД).

CSMA — радикально новый подход к корпоративной безопасности. Это гибкая объединённая экосистема, способная адаптироваться к тому, что современные инфраструктуры становятся всё более распределёнными.

CSMA рассматривает безопасность не как монолитную систему. Технология создаёт модульную структуру, где бесшовно взаимодействуют отдельные решения для кибербезопасности, а также позволяет организациям применять элементы управления в локальных, облачных или мобильных средах с помощью централизованной модели.

Источник: Fortinet Security Fabric

9. Ужесточение законов о программах-вымогателях

2024 год ознаменовался всплеском кибератак с помощью программ-вымогателей. Но государства были во всеоружии. 16 января 2023 года ЕС выпустил директиву NIS2, согласно которой организации должны сообщать о кибернарушениях в течение суток, иначе им грозят огромные штрафы.

США также ужесточили меры: Министерство финансов ввело санкции против криптовалютных бирж, которые выплачивают выкуп вымогателям. А правоохранительные органы разных стран сотрудничают, чтобы вместе разрушить основные инфраструктуры программ-вымогателей.

Почему не стоит платить вымогателям:

- Так компании поддерживают разработку вредоносного ПО.

- Нет гарантии, что данные вернут.

- Есть риск повторного шантажа.

8. Генеративный искусственный интеллект

Это революционное технологическое решение радикально меняет подходы к цифровой защите. LLM способны мгновенно анализировать сложные сетевые шаблоны и находить потенциальные риски — это позволяет ИБ-специалистам перейти от реактивных мер к упреждающим стратегиям.

GenAI позволяет:

- Создавать синтетические данные для обучения КБ.

- Опережать всё более изощрённые киберугрозы за счёт своей адаптивности.

- Моделировать сложные сценарии атак: организации могут проводить стресс-тестирование собственной инфраструктуры без риска её фактической компрометации.

- Анализировать огромные массивы данных об угрозах, извлекать из них необходимую информацию и помогать ИБ-командам предвидеть потенциальные бреши.

- Динамически приоритизировать потенциальные киберугрозы.

- Автоматизировать реагирование на инциденты.

- Генерировать сложные ключи шифрования.

- Развёртывать в центрах мониторинга информационной безопасности (SOC) модели ИИ, которые способны находить вредоносы, незаметные для традиционных систем. Например, сложные сигнатуры зловредного ПО или нестандартные шаблоны сетевого трафика.

7. Квантовые вычисления и криптография

Благодаря принципам суперпозиции и запутанности квантовые компьютеры способны решать задачи, на которые обычные машины потратили бы годы. С другой стороны, квантовые вычисления поставили под сомнение надёжность современных алгоритмов шифрования, особенно асимметричных криптографических систем, таких как RSA, которые полагаются на вычислительную сложность факторизации больших простых чисел.

Во всём мире сейчас активно изучают квантово-устойчивые криптографические методы, а Национальный институт стандартов и технологий (National Institute of Standards and Technology, NIST) разрабатывает алгоритмы, которые должны противостоять потенциальным квантовым атакам. В конце прошлого года китайские учёные сделали то, что раньше никому не удавалось: взломали шифрование военного уровня через квантовый компьютер.

В ближайшем будущем из-за развития квантовых компьютеров текущие стандарты шифрования придётся менять.

6. Фокус на безопасности IoT

В 2024 году ландшафт безопасности интернета вещей (IoT) сильно поменялся: регуляторы и производители активно внедряют новые меры защиты цифровых экосистем. Власти вводят единые стандарты, предусматривающие обязательное шифрование данных, регулярные обновления прошивки и строгую аутентификацию для всех подключённых устройств.

Это вызвано стремительным увеличением количества IoT-гаджетов, которые уже сгенерировали более 9,1 млрд инцидентов. Обнаруженные слабые места в общей инфраструктуре требуют новых подходов. Современная стратегия безопасности основана на многоуровневой защите, инновационные алгоритмы шифрования теперь интегрируются в устройство по умолчанию. Например, компании вроде Sonos и Tesla используют сертификационные механизмы аутентификации, гарантируя, что на их продуктах работает исключительно официальное программное обеспечение.

Дополнительную защиту обеспечивают облачные технологии, анализирующие потенциальные риски с помощью ИИ. Они помогают своевременно обнаруживать и приоритизировать уязвимости, прежде чем те нанесут серьёзный ущерб. Кроме того, облачные решения делают процесс обновления безопасности и установку патчей более быстрыми и эффективными.

5. Уязвимости в сетях 5G

Развитие 5G привнесло новые технологические вызовы в том числе и в сферу кибербезопасности. Из-за программно-управляемой, децентрализованной структуры этих сетей расширилась поверхность для атак. В отличие от более ранних типов мобильных сетей 5G широко использует такие технологии, как SDNи NFV, что делает их более уязвимыми для киберугроз.

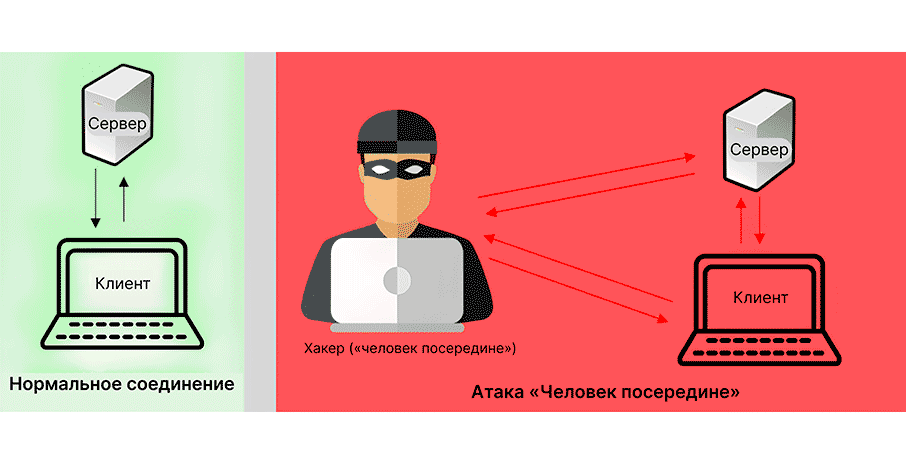

Эксперты выявили ряд проблем, способных нарушить целостность сети. Например, атаки типа «человек посередине» (MitM) дают возможность перехватывать обмен данными между устройствами. А использование технологии RedCap создаёт ещё больше потенциальных точек входа для хакеров.

Источник: preveil

В ход идут атаки, которые могут менять функциональность устройства. Например,

- Атаки с понижением версии: вынуждают узлы сети вернуться к более старой, менее безопасной версии протокола или ПО и ставят под угрозу безопасность системы или связи.

- Атаки, разряжающие аккумулятор: злоумышленники намеренно нагружают IoT-устройство, истощая заряд батареи.

- Идентификационные атаки: собирают информацию о лицах и организациях.

4. Кибервойна, спонсируемая государством

Это форма цифрового конфликта, в котором правительства применяют кибертехнологии для компрометации ключевых системных соперников. Кибероперации, спонсируемые государством, всегда сложные и имеют стратегическое значение. Яркий пример: взлом SolarWindsв 2020 году, когда вредоносный код попал в системы тысяч организаций и были раскрыты конфиденциальные данные.

Другой пример: атака с помощью программы-вымогателя WannaCry в 2017 году, которая поразила устройства с Windows, причинив мировой экономике ущерб в миллиарды долларов. Например, в базе Национальной службы здравоохранения Великобритании хакеры отменили тысячи медицинских приёмов и хирургических операций. И в этом случае речь идёт уже даже не о потерянных деньгах, а о здоровье людей.

3. Эволюция программ-вымогателей

Программы-вымогатели — это ходовой товар, который теперь можно купить в даркнете. Такими услугами активно торгуют на RaaS-платформах, и даже люди без традиционных технических знаний могут запустить сложную атаку. Для того чтобы получить максимально большой выкуп, они всё чаще атакуют финансовые организации и критически важную инфраструктуру.

В этом им помогает искусственный интеллект. Он сам автоматически создаёт кампании, эффективно находит уязвимости и отправляет вредоносы до конечной цели. А интеграция технологий блокчейна с высокой пропускной способностью и использование децентрализованных финансовых сервисов (DeFi) создают петли транзакций. Это запутывает финансовую цепочку при переводе денег преступникам. В результате правоохранительным органам гораздо сложнее отследить и поймать мошенников.

Но вымогатели пользуются новыми технологиями, не забывая о старых способах шантажа. Хакеры не просто блокируют доступ к информации, а угрожают опубликовать в открытом доступе чувствительную информацию. И жертва получается обложенной со всех сторон.

2. Архитектура нулевого доверия

Модель Zero Trust поменяла подход к кибербезопасности. Правило «никому не доверяй, всегда проверяй» означает, что абсолютно любой пользователь, устройство и передача данных проходят строгую аутентификацию перед получением доступа к системе.

Этот подход стал применяться в связи с ростом облачных сервисов, популярностью удалёнки и массовым распространением IoT-устройств. Это значительно увеличило поверхность для атак. Архитектура Zero Trust может динамически сдерживать угрозы с помощью микросегментации сети: организации могут оперативно пресекать подозрительную активность и минимизировать последствия. Отдельных пользователей, которые выполняют сомнительные операции, могут сразу заблокировать, а шифрование скрывает сетевой трафик от сторонних людей.

1. Кибератаки, основанные на ИИ

Развитие искусственного интеллекта выводит хакеров на новый уровень. Теперь они применяют ИИ для создания сверхточных атак, способных обходить надёжные системы защиты:

- AI генерирует убедительные фишинговые письма, которые пропускают существующие протоколы безопасности.

- ИИ создаёт полиморфные вредоносы, меняющие собственный исходный код. Это делает их практически неуязвимыми для стандартных антивирусных решений.

- Атаки на базе ИИ способны манипулировать физической инфраструктурой. Например, с помощью LLM хакеры создают скрипты, способные скомпрометировать киберфизические системы: транспорт, энергосети и даже медицинские устройства.

Чтобы противостоять этим рискам, бизнесу и государственным компаниям необходимо внедрять проактивные меры безопасности, устанавливать современные системы защиты, следовать принципам конструктивной кибербезопасности самим в своих разработках. Но требовать это нужно и от технологических партнёров.