Топ-10 крупнейших кибератак года на Западе

Кевин Пуаро — репортёр журнала Infosecurity. Несколько лет работал в области кибербезопасности и deep tech во Франции и Великобритании. Получил степень магистра журналистики в Sciences Po, писал о технологиях и их влиянии на нашу жизнь.

Clop эксплуатирует zero-day в Oracle E-Business Suite

В начале октября 2025 года компания Oracle предупредила клиентов, что злоумышленники могут эксплуатировать уязвимости в необновлённых экземплярах её системы E-Business Suite (EBS). Предупреждение последовало после того, как Google Threat Intelligence Group (GTIG) сообщила, что злоумышленники разослали письма с требованиями выкупа топ-менеджменту ряда компаний. В них они утверждали, что похитили конфиденциальные данные из EBS.

Кампанию по эксплуатации уязвимости связали с киберпреступной группировкой Clop, которая работает по модели ransomware-as-a-service (RaaS). Исследователи по вредоносному ПО впервые выделили Clop 8 февраля 2019 года, анализируя новые сэмплы вымогателей, которые удаляли shadow copies и шифровали все доступные файлы с последующим требованием выкупа. При разборе образцов стало ясно, что это не просто ещё один билд CryptoMix, а отдельное семейство с собственными артефактами, расширением файлов и набором команд для отключения защитных механизмов. Clop связывают с русскоязычной группировкой TA505 (также известна как GRACEFUL SPIDER, FIN11, Lace Tempest и др.), активной как минимум с середины 2010-х.

В кампании против EBS была задействована уязвимость CVE-2025-61882 — уязвимость нулевого дня. Oracle выпустила для неё экстренный патч 5 октября. По данным GTIG, хакеры Clop эксплуатировали уязвимость наряду с другими, для которых Oracle выпустила исправления в июльском Critical Patch Update 2025 года. Первые подтверждённые попытки эксплуатации CVE-2025-61882 против клиентов Oracle фиксировались как минимум с 9 августа 2025 года.

Считается, что мишенями атаки стало большое число организаций, включая GlobalLogic — софтверную американскую компанию (входит в японский конгломерат Hitachi), а также Barts Health — лондонский траст Национальной службы здравоохранения Великобритании.

Утечка данных в Asahi затронула 2 млн человек и нарушила её работу

Японский пивоваренный гигант Asahi в конце сентября 2025 года объявил о приостановке операций по всей стране после «системного сбоя» из-за кибератаки. Инцидент был быстро подтверждён как атака с использованием программ-вымогателей, при этом данные были похищены с серверов Asahi.

В начале октября потребительский сайт Comparitech сообщил, что вымогательская группировка Qilin внесла Asahi в список жертв на своём сайте утечек данных, заявив о похищении 27 ГБ файлов компании. Среди похищенной информации — персональные данные почти 2 млн человек, включая 1,5 млн клиентов компании.

После кибератаки группа создала штаб экстренного реагирования для расследования инцидента и изолировала затронутые системы, пытаясь защитить критически важные данные, включая персональную информацию клиентов и деловых партнёров. Операционные сбои могут продлиться как минимум до февраля 2026 года. Генеральный директор компании Ацуши Кацуки заявил, что после завершения этапа восстановления планируется создать новое специализированное подразделение по кибербезопасности.

Взлом Jaguar Land Rover назван самым дорогостоящим в истории Великобритании

Киберинцидент в сентябре 2025 года серьёзно нарушил операции по продажам и производству британского автопроизводителя Jaguar Land Rover (JLR). В результате инцидента сотрудники производственной площадке JLR в Хейлвуде были отправлены в простой, пока компания разбиралась с произошедшим.

Атака оказала существенное влияние на авторынок, поскольку автодилеры из-за случившегося не могли зарегистрировать новые автомобили JLR 1 сентября — это один из пиковых периодов в Великобритании. В этот день меняется регистрационный индекс (идентификатор года регистрации автомобиля), многие покупатели специально привязывают покупку к этой дате, чтобы машина считалась новее.

Представитель хак-группы Scattered Lapsus$ Hunters — предполагаемого объединения Scattered Spider, ShinyHunters и Lapsus$ — сообщил BBC, что группа получила доступ к системам JLR и попыталась шантажировать компанию, требуя выкуп.

Несмотря на то что JLR полностью возобновила производственные операции в октябре, кибератака оказалась чрезвычайно затратной для автопроизводителя. Компания сообщила, что выручка за три месяца (по 30 сентября 2025 года) снизилась на 24% по сравнению с аналогичным периодом прошлого года.

Взлом также отразился на экономике Великобритании. Независимая британская организация Cyber Monitoring Centre охарактеризовала инцидент как «киберсобытие системного масщтаба». По её оценкам, в результате взлома финансовый ущерб Великобритании составил 1,9 млрд фунтов стерлингов (2,55 млрд долларов) и затронул более 5 тысяч организаций в стране.

Salesforce подверглась атакам через сторонние сервисы, пострадали известные компании

Слухи о масштабной кампании по краже данных клиентов ИТ-компании Salesforce, были подтверждены Google в начале августа 2025 года. Техногигант сообщил, что предположительно за инцидентом стоит группировка ShinyHunters. Google также заявил, что похищенная информация представляла собой в основном публично доступные бизнес-данные — названия компаний и контактные сведения.

В конце августа Google Threat Intelligence Group (GTIG) заявила, что другая группа, отслеживаемая под идентификатором UNC6395, атаковала множество учётных записей клиентов Salesforce в период с 8 по 18 августа. при этом хакеры систематически похищали через них большие объёмы данных. Эта кампания, судя по всему, распространялась через скомпрометированные OAuth-токены, связанные со сторонним приложением Salesloft Drift. Оно интегрируется с Salesforce и используется командами продаж и маркетинга для совместной работы над проектами.

Ряд крупных компаний признали, что в результате этих кибератак у них были похищены данные клиентов. Об этом заявили BeyondTrust, Bugcrowd, Cato Networks, Cloudflare, CyberArk, Elastic, Google, JFrog, Nutanix, PagerDuty, Palo Alto Networks, Qualys, Rubrik, SpyCloud, Tanium, Tenable и Zscaler. О компрометации учётных записей Salesforce и связанных с этим утечках также сообщили модные бренды Chanel и Pandora.

В ноябре о схожем инциденте заявила Gainsight. Атака прошла через её SFDC Connector, который используется для подключения приложений Gainsight к Salesforce. Первоначально Salesforce и Gainsight утверждали, что пострадали только три клиента, но позже Gainsight признала, что этот список оказался значительно шире.

Клиенты SharePoint с локальным развёртыванием стали целью эксплойта ToolShell

В конце июля 2025 года Microsoft предупредила, что злоумышленники активно эксплуатируют уязвимости SharePoint. Кампания была нацелена на локальные серверы SharePoint и затрагивала критически важные секторы, включая госструктуры и здравоохранение.

В ходе атак злоумышленники использовали две уязвимости на публично доступных серверах SharePoint — CVE-2025-53770 и CVE-2025-53771. Связанная эксплуатация этих двух уязвимостей получила в сообществе специалистов по кибербезопасности название ToolShell.

Хотя Microsoft выпустила исправление для этих уязвимостей в июле, нидерландская компания Eye Security, которая обнаружила zero-day-уязвимости, подтвердила, что в общей сложности было скомпрометировано 396 систем SharePoint.

Некоторые из хакерских группировок, стоявших за этими атаками, были быстро идентифицированы. В их числе — две АРТ-группы Linen Typhoon (APT27) и Violet Typhoon (APT31), которые исследователи связывают с Китаем, а также Storm-2603, известная применением программ-вымогателей. По мнению исследователей Microsoft, она также базируется в Китае. Другие сообщения указывали на то, что китайская хакерская группировка Salt Typhoon также могла пытаться атаковать государственные организации с использованием эксплойта ToolShell.

В течение нескольких месяцев связанные эксплойты, как утверждается, были использованы множеством злоумышленников. При этом почти 40% обращений Cisco Talos Incident Response, зафиксированных в конце октября, были связаны с попытками эксплуатации публично доступных серверов SharePoint.

Qantas, WestJet и Hawaiian Airlines пострадали в результате волны кибератак

В начале июля 2025 года была выявлена серия киберинцидентов, нацеленных на авиакомпании. Атаки начались ещё в июне. Среди пострадавших были австралийская Qantas, канадская WestJet Airlines и Hawaiian Airlines. 30 июня ФБР опубликовало предупреждение о том, что группировка Scattered Spider активно атакует авиакомпании, применяя программы-вымогателей.

В Qantas инцидент был выявлен 30 июня, когда киберпреступник атаковал кол-центр и получил доступ к сторонней платформе обслуживания клиентов. Позже компания подтвердила, что компрометация затронула до 5,7 млн клиентов. Авиакомпания также сообщила, что с ней вышел на связь предполагаемый организатор атаки.

Coinbase превратила взлом на 400 млн долларов в охоту за вознаграждением в 20 млн долларов

В мае 2025 года криптовалютная биржа Coinbase предприняла нетипичный для индустрии шаг и объявила вознаграждение в 20 млн долларов любому, кто поможет установить и обезвредить организаторов недавней кибератаки. Coinbase заявила, что киберпреступники подкупили группу недобросовестных сотрудников службы поддержки, чтобы похитить данные клиентов биржи и облегчить проведение атак с использованием социальной инженерии. Злоумышленники планировали выдавать себя за представителей Coinbase и обманывать клиентов, чтобы те переводили им свои криптоактивы.

Киберпреступники потребовали от биржи выкуп в размере 20 млн долларов в обмен на прекращение мошеннической схемы и отказ от дальнейших атак. Однако вместо того чтобы платить выкуп, Coinbase решила отследить украденные средства и привлечь организаторов нападения к ответственности. Для этого компания организовала сотрудничество с правоохранительными органами и экспертами индустрии кибербезопасности и запустила баунти-программу с вознаграждением 20 млн долларов за информацию, которая приведёт к задержанию организаторов кибератаки. Позднее в отчётах сообщалось, что взлом затронул почти 70 тысяч клиентов биржи и обошёлся ей в 400 млн долларов.

В сентябре история приняла неожиданный оборот. В коллективном иске, поданном в Окружной суд США по Южному округу Нью-Йорка, клиенты Coinbase заявили, что во взломе были замешаны недобросовестные сотрудники службы поддержки компании TaskUs (принадлежит частной инвестфирме Blackstone). Она базируется в Техасе и была нанята Coinbase для обслуживания клиентов из Индии. TaskUs также обвинили в провалах в сфере безопасности, которые позволили реализовать мошенническую схему. Согласно материалам суда, TaskUs признала причастность своих сотрудников в атаке на биржу, но попыталась приуменьшить масштаб собственных нарушений.

Marks & Spencer и Co-op столкнулись со сбоями на фоне волны кибератак на ретейл

Масштабная волна кибератак на известные компании в сфере розничной торговли началась в апреле 2025 года. Одной из первых жертв стала британская сеть супермаркетов Marks & Spencer (M&S). 22 апреля она уведомила клиентов и инвесторов о киберинциденте, который затронул часть её сервисов. В мае, когда M&S всё ещё сталкивалась с операционными сбоями, ее генеральный директор Стюарт Мэчин подтвердил, что в результате атаки были похищены данные клиентов. Кибератака, по некоторым оценкам, обошлась ретейлеру в 300 млн фунтов стерлингов (400 млн долларов).

Вскоре после информации о взломе M&S другая британская сеть супермаркетов — Co-op, сообщила о похожем инциденте. Он привёл к потере выручки в 206 млн фунтов (277 млн долларов).

Оба киберинцидента, а также третья атака на лондонский универмаг Harrods были связаны с группировкой Scattered Spider. В июле британские правоохранительные органы задержали четырёх человек (трое из них — подростки) по подозрению в причастности к этим нападениям. В том же месяце руководители M&S и Co-op дали показания парламентскому комитету по произошедшим инцидентам. Однако председатель совета директоров M&S Арчи Норман отказался отвечать на вопрос о том, выплачивался ли выкуп вымогателям.

M&S, Co-op и Harrods — лишь часть списка известных розничных, спортивных и люксовых брендов, пострадавших от кибератак весной 2025 года. Среди других жертв: Adidas, Alexander McQueen, Gucci и Louis Vuitton.

Взлом Bybit — крупнейшее криптовалютное ограбление в истории

В первые месяцы 2025 года стало понятно, что год побьёт все предыдущие рекорды в сфере кибербезопасности. Взлом криптовалютной биржи Bybit в Дубае, произошедший в феврале, был назван крупнейшим хищением криптовалюты в истории.

По различным оценкам, в результате атаки злоумышленники похитили криптовалюту Ethereum (ETH) на сумму примерно 1,5 млрд долларов. ФБР связала это нападение с северокорейской хакерской группировкой Lazarus Group, действующей при поддержке государства. Bybit объявила вознаграждение в размере 10% от любой суммы возвращённых средств.

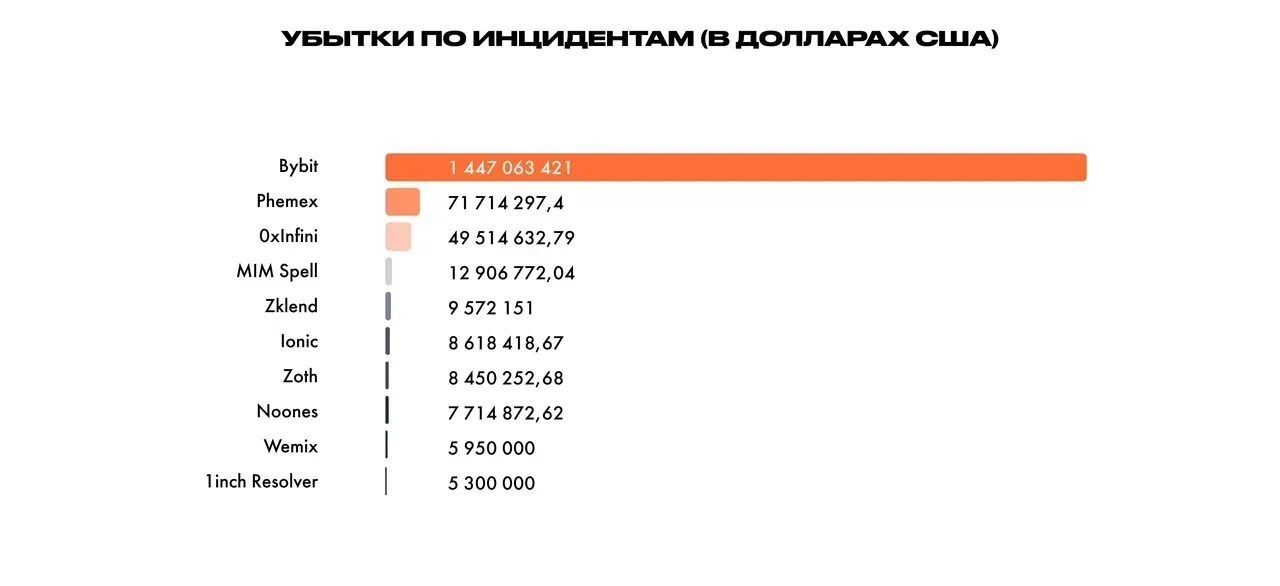

Вскоре хакеры по всему миру начали использовать для своих целей новости об этом историческом криптовзломе. В апреле BforeAI выявила 596 подозрительных доменов, связанных с фишинговыми кампаниями, нацеленными на хищение криптовалюты у клиентов Bybit. Всего, по данным CertiK Hack3d, за I квартал 2025 года злоумышленники похитили более 1,67 млрд долларов в цифровых активах в результате 197 инцидентов безопасности. Это колоссальный рост по сравнению с предыдущим кварталом — на 303%. Спустя три месяца CertiK сообщила, что за первую половину 2025 года с помощью скамов, взломов и эксплойтов было украдено около 2,47 млрд долларов в криптовалюте. Это превысило общий объём потерь за весь 2024 год.

PowerSchool заплатила выкуп, чтобы предотвратить утечку данных учащихся

2025 год начался с тревожной новости для специалистов по кибербезопасности — североамериканский провайдер ПО для школ PowerSchool подвергся кибератаке в декабре 2024 года. Сообщалось также, что он также заплатил выкуп киберпреступникам, чтобы предотвратить публикацию похищенных данных учеников и учителей.

Хотя в сообщении родителям от PowerSchool говорилось, что злоумышленники не использовали шифрование в ходе атаи, тем не менее хакеры угрожали слить скомпрометированную информацию. Лишь четыре месяца спустя компания публично признала факт выплаты. Сумма выкупа не разглашается. В конце мая 19-летний студент колледжа из Массачусетса признал себя виновным в участии в этой кибератаке на PowerSchool.